Cisco ASA VPNにRADIUSとの相互運用を構成する

このタスクでは、Cisco ASA VPNを構成します。具体的には以下を行います。

- RADIUSサーバープロファイルを定義する

- Okta RADIUSエージェントの認証プロファイルを定義する

- Okta RADIUS認証プロファイルをゲートウェイに適用する

- Okta RADIUS認証プロファイルを使用するようにポータルを構成する

手順

開始する前に

- 共通のUDPポートと秘密鍵の値が利用可能であることを確認します。

Cisco ASA VPNを構成する

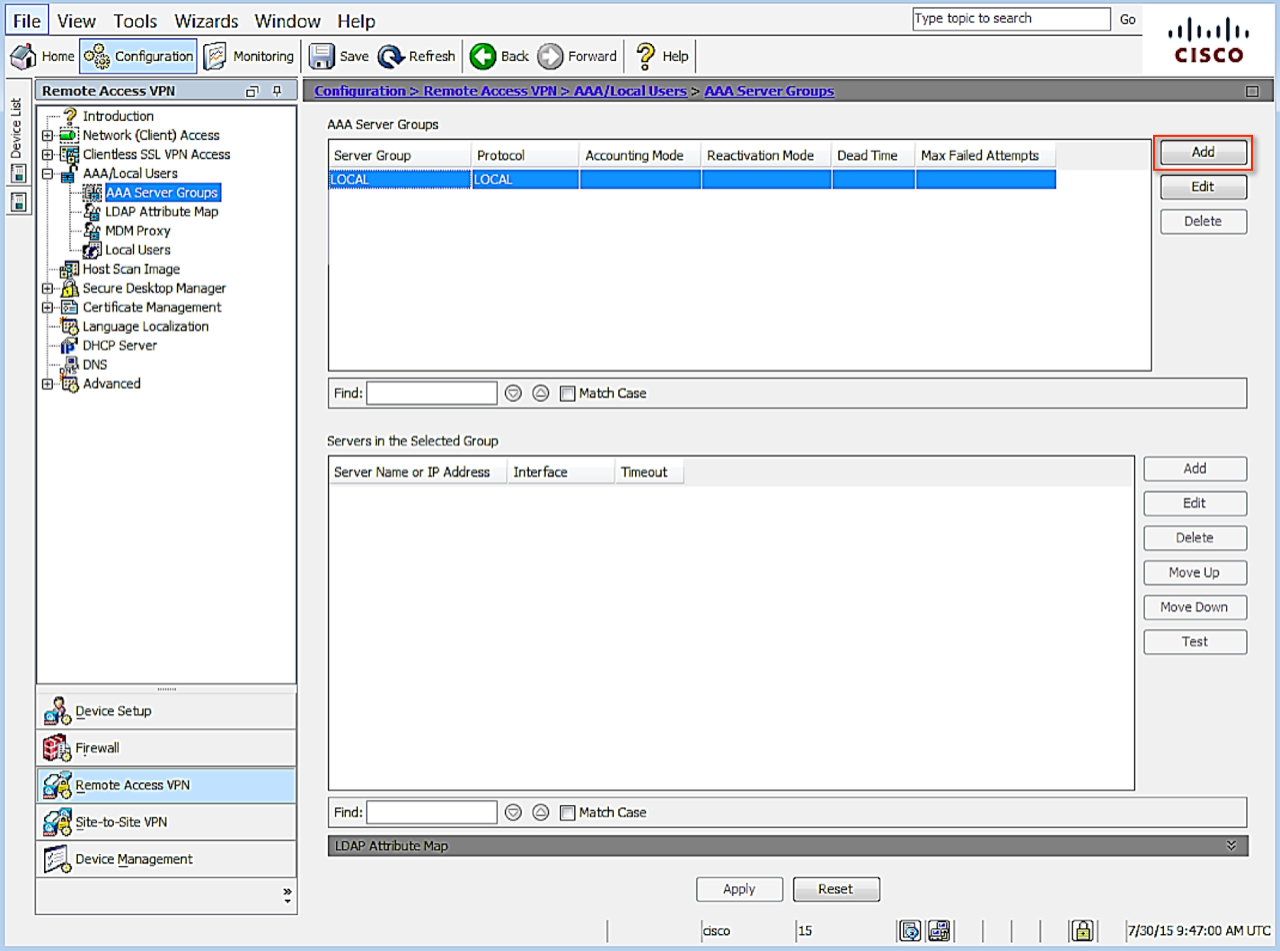

- AAAサーバーグループを定義する

- 十分な権限を持つアカウントを使用して、VPNアプライアンスのCisco ASDMコンソールにサインインします。

- 次に示すように、に移動します。

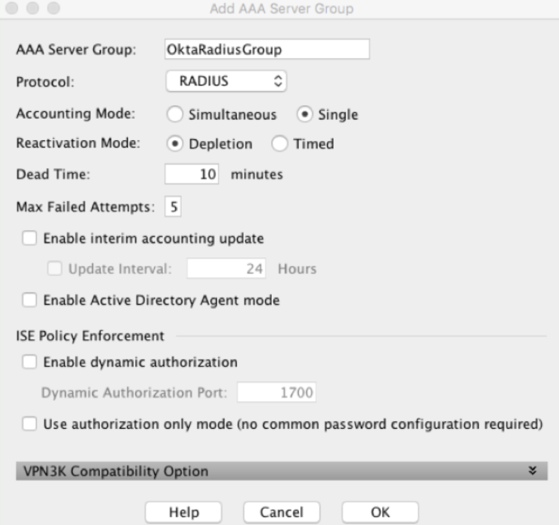

- [Add(追加)]をクリックし、新しいグループを作成します。[Add AAA Server Group(AAAサーバーグループの追加)]ダイアログが表示されます。

以下を除き、デフォルト設定のままにします。

[AAA Server Group(AAAサーバーグループ)]:MFAサーバーのグループを識別する名前を指定します。

[Protocol(プロトコル)]:必要に応じてRADIUSを選択します。

- [OK]をクリックします。

- AAAサーバーグループにAAAサーバーを追加します。

[Remote Access VPN(リモートアクセスVPN)]を選択し、に移動します。

前の手順で作成したサーバーグループを選択します。- [Add(追加)]をクリックします。

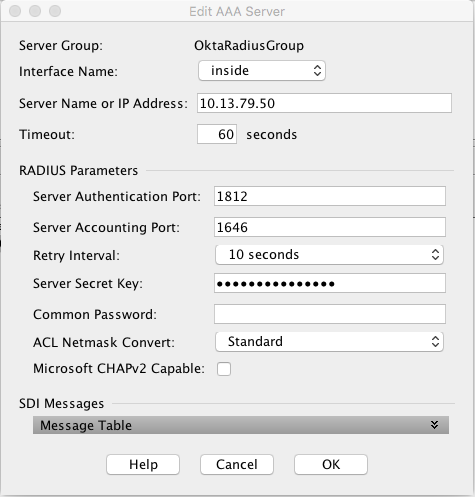

[Edit 'ServerName' Server('ServerName'サーバーの編集)]ダイアログが表示されます。

- 以下を指定します。それ以外のすべてのフィールドは、変更せずにそのままにします。

- [Interface Name(インターフェイス名)]: MFAサーバーとの通信を処理するインターフェイスを選択します。

- [Server Name or IP Address(サーバー名またはIPアドレス)]:Okta RADIUSエージェントの名前またはIPアドレスを指定します。

- [Timeout (seconds)(タイムアウト(秒))]:60秒

- [Server Authentication Port(サーバー認証ポート)]:必要なポート番号を入力します。この例ではポート1812を使用しています。

- [Server Accounting Port(サーバーアカウンティングポート)]:1646。この値は使用されませんが、セットアップを完了するには入力する必要があります。

- [Retry Interval(再試行間隔)]:デフォルトの60秒のままにします

- [Server Secret Key(サーバー秘密鍵)]:Oktaでアプリをセットアップする際に定義したシークレットが入力されます。

- [Common Password(共通パスワード)]:空白のままにします。

- [Microsoft CHAPv2 Capable(Microsoft CHAPv2を有効にする)]のチェックを外します(重要)。

- [OK]をクリックします。

[APPLY(適用)]をクリックして構成を保存します。

IPSec(IKEv2)接続プロファイルを変更する

新しい認証サーバーグループを使用するようにIPSec(IKEv2)接続プロファイルを変更します。

- VPNアプライアンスのCisco ASDMコンソールを開きます。

- [Configuration(構成)]をクリックします。

- [Remote Access VPN(リモートアクセスVPN)]を選択します。

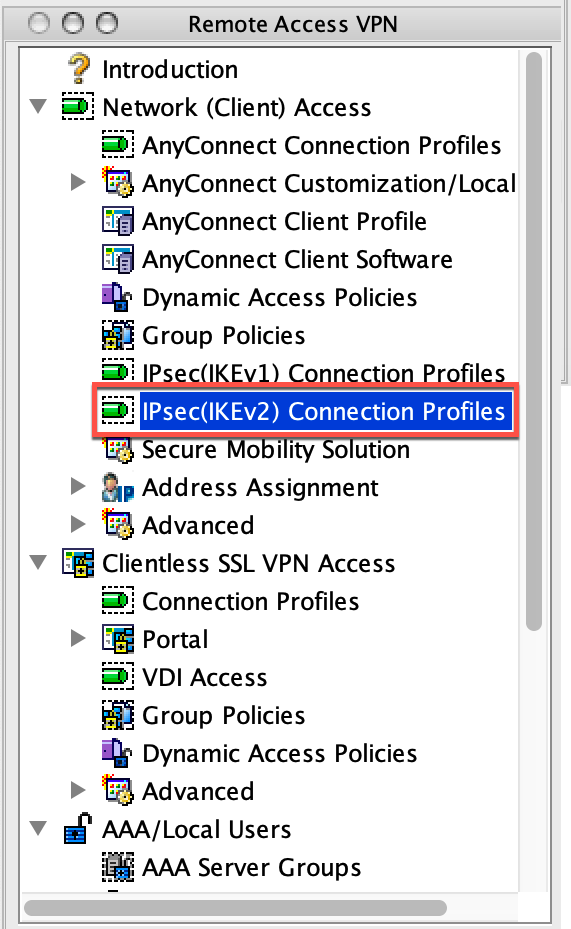

- [Remote Access VPN(リモートアクセスVPN)]セクションで、[IPsec(IKEv2) Connection Profiles(IPsec(IKEv2)接続プロファイル)]を選択します。

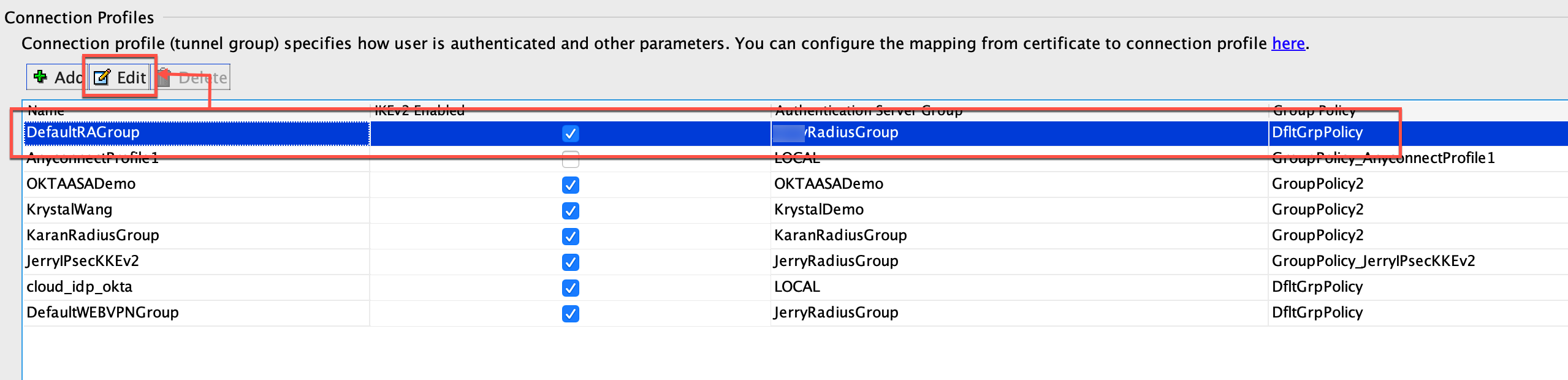

- [DefaultRAGroup]グループを選択し、[Edit(編集)]をクリックします。

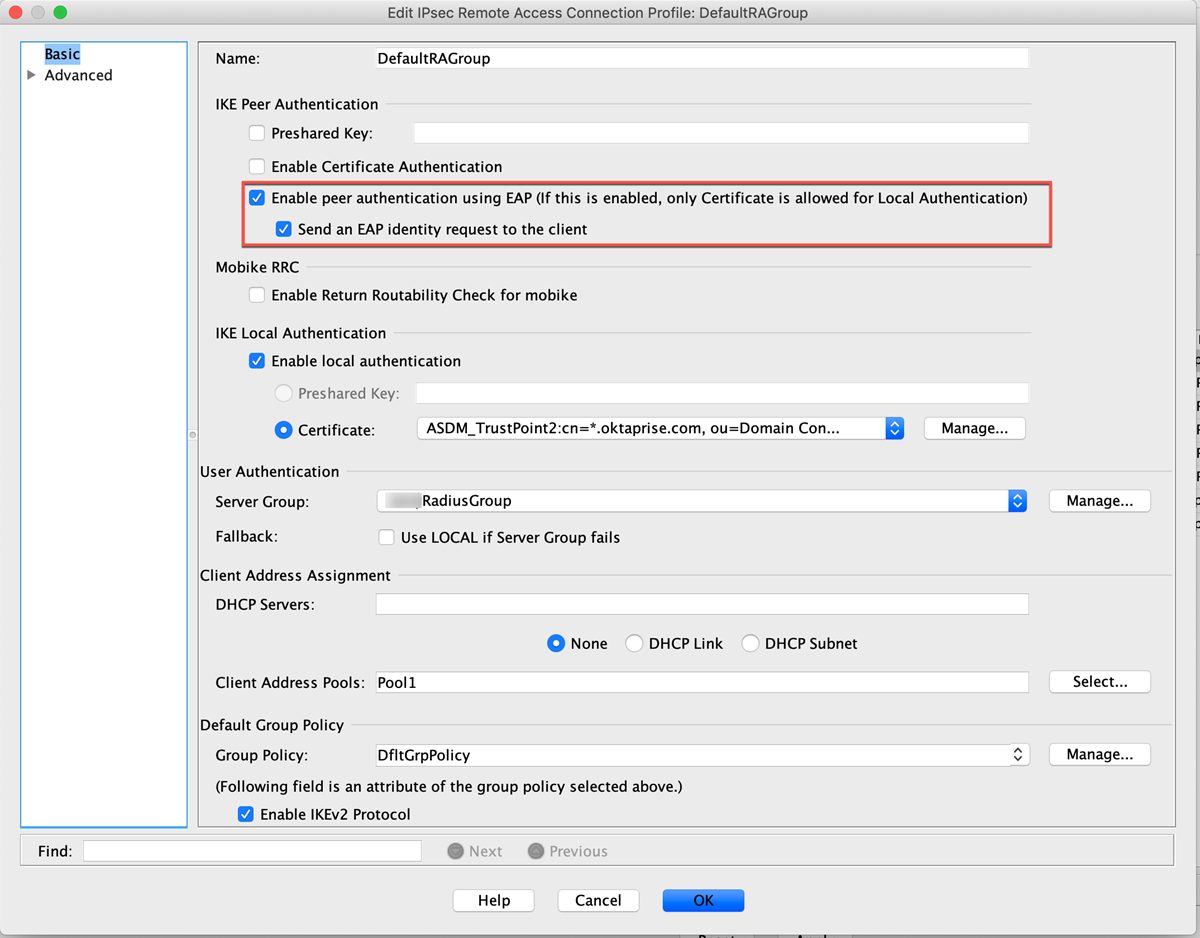

- [IKE Peer Authentication Group(IKEピア認証グループ)]セクションで、[Enable Peer to Peer authentication using EAP(EAPを使用したピアツーピア認証を有効にする)]と[Send an EAP Identity request to the client(EAP IDリクエストをクライアントに送信する)]を有効にします。

-

[OK]をクリックして保存します。