任意の設定を構成する

Fortinetは、クライアントIPレポートとグループ応答の2つの任意設定をサポートしています。

トピック:

開始する前に

- 共通のUDPポートと秘密鍵の値があることを確認します

クライアントIPレポートを構成する

ソースクライアントのIPアドレスに基づいて解析とレポートを行い、最終的にポリシーを適用できるようにOktaの構成を行うには、OktaでFortinet Fortigate(RADIUS)アプリを次のように構成する必要があります。

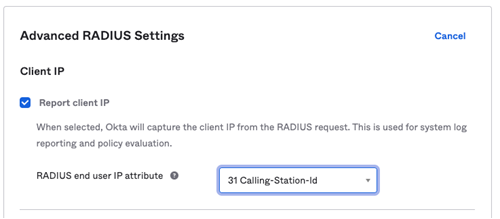

以下に示すように、Okta Admin Consoleで、RADIUSアプリの[Sign On(サインオン)]タブにある[Advanced RADIUS Settings(高度なRADIUSの設定)]に以下の設定を入力します。

- [Client IP(クライアントIP)]:[Report client IP(クライアントIPをレポート)]をオンにします。

- [RADIUS End User IP Attributes(RADIUSエンドユーザーのIP属性)]: 31 Calling-Station-Id

グループ応答の構成

Fortinetアプライアンスは、11(Filter-Id)と25(Class)の標準の属性値ペア(AVP)を使用するグループを受信しません。代わりにベンダー固有の属性に依存します。

ベンダー固有の属性でRADIUSグループ情報を送信するようにアプリを構成するには、次の手順を完了します。

-

Admin Consoleでに移動します。

- [Search(検索)]フィールドを使ってアプリケーションを探し、検索結果で名前をクリックします。

- [サインオン]タブを選択します。

- [Advanced RADIUS Settings(高度なRADIUS設定)]セクションまでスクロールし、[Edit(編集)]をクリックします。

- [グループ応答]セクションで次のオプションを設定します。

- [Include groups in RADIUS response(RADIUS応答にグループを含める)]を選択します。

- [RADIUS属性]サブセクションで[26-Vendor specific(26-ベンダー固有)]を選択します。

- [Vendor Specific ID(ベンダー固有ID)]フィールドに製品のベンダーIDの数値コードを入力します。

- Cisco ASA-Group-Policy:3076

- Citrix Group-Names:3845

- Fortinet Group-Name:12356

- Palo Alto User-Group:25461

ベンダー固有のIDがここに表示されないときは、製品のドキュメントで探します。

- 製品の属性IDの数値を[Attribute ID(属性ID)]フィールドに入力します。

- Cisco ASA-Group-Policy:25

- Citrix Group-Names:16

- Fortinet Group-Name:1

- Palo Alto User-Group:5

属性IDがここに表示されないときは、製品のドキュメントでグループポリシー属性を探します。

- [Save(保存)]をクリックします。

グループメンバーシップ値の最大長さは247バイトです。グループ名の長さがこの制限を上回る場合、切り捨てられた部分的な値が返されます。単一の区切りリストを使用する代わりに、属性の繰り返しセットとして応答を構成します。