ポリシーアクションの委任フローを作成する

エンティティリスクポリシールールでフローをトリガーするには、Okta Workflowsで事前にフローを作成しておく必要があります。

開始する前に

- スーパー管理者のロールがあることを確認します。

- Workflowsコンソールにアクセスできることを確認します。

- Identity Threat Protection with Okta AIでは、委任フローのみがサポートされます。

フローを作成する

- Okta Workflowsコンソールを開きます。

- [フロー]タブで、エンティティリスクフローのフォルダを作成します。詳細については、「フォルダとサブフォルダ」を参照してください。

- 新しいフォルダで、[New flow(新規フロー)]をクリックしてフローを追加します。

- フロー名(デフォルトでは[Unnamed(名前未設定)])の横にある鉛筆アイコンをクリックし、フローのプロパティを編集します。フローに一意の名前を付け、必要に応じて説明を指定します。たとえば、「リスクポリシー - 低(通知)」などです。

- フロービルダーインターフェイスで[Add event(イベントを追加)]をクリックし、[Delegated Flow(委任フロー)]を選択します。

- [Add app action(アプリアクションを追加)]または[Add function(関数を追加)]をクリックし、フローがトリガーされたときに修復アクションを実行するカードを追加してリンクします。次のセクションにあるいくつかのサンプル修復フローをご覧ください。Oktaコンテンツライブラリでその他のWorkflowsテンプレートとチュートリアルを確認することもできます。

- フローが完成したら、[Save(保存)]をクリックします。

- [Flow is OFF(フローはオフ)]をクリックし、フローを[ON(オン)]に切り替えます。フローを通過するデータをすべて保存するかどうかを選択することもできます。このオプションは、完成したフローをデバッグおよび監査する場合に便利です。

エンティティリスクポリシールールに必要な修復アクションごとにこの手順を繰り返します。

エンティティリスク管理で使用されるアクティブな委任フローは、フローと実行の上限数の対象としてカウントされます。「Workflowsのシステム制限」を参照してください。

サンプル修復フロー

以下では、継続的アクセス強制適用ポリシーの一部として実装できるシンプルなフロー例をいくつか示します。

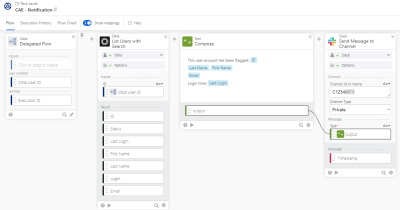

Slack通知

この委任フローは、ユーザーIDを受け取り、そのユーザーのOktaディレクトリから特定の詳細情報を取得します。この情報は、管理者にインシデントについて知らせるためにSlackチャネルに送信されるメッセージに組み込まれます。

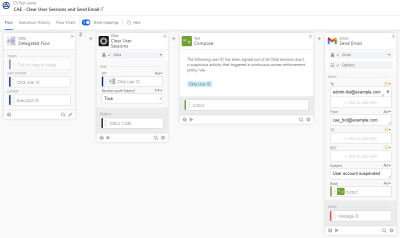

ユーザーセッションをクリアしてメール通知を送信する

このサンプル修復フローの目的は、アクティブなIdPセッションをすべて削除し、ユーザーに発効されたOIDCトークンとOAuthトークンをすべて取り消すことです。最後のステップでは、事前に定義された管理者のリストにメールを送信します。

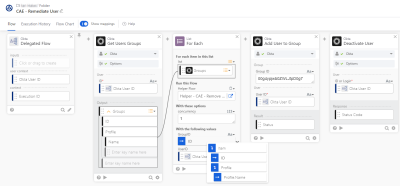

すべてのメンバーシップからユーザーを削除してそのアカウントを非アクティブ化する

これはより高度な修復フローです。ヘルパーフローを使用してすべての既存グループからユーザーを削除します(すべてのユーザーが属する必要がある[Everyone(全員)]グループは例外です)。For Each関数は、ユーザーが属するすべてのグループを反復処理します。「グループID」は、「OktaユーザーID」と一緒にヘルパーフローに渡されます。

その後、フローにより、ユーザーがリスクのあるアカウント用に予約されているグループに追加されます。最後に、ユーザーアカウントが非アクティブ化され、リスクの調査と対処が完了するまでサインオンアクティビティを実行できなくなります。

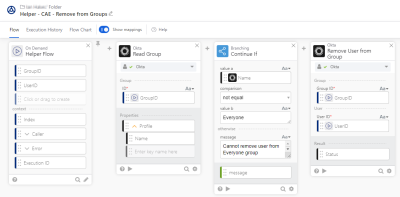

メインの委任フローは、ユーザーが属しているグループごとにヘルパーフローを呼び出し、それぞれのグループからユーザーを削除します。Continue If分岐関数カードは、[Everyone(全員)]グループの例外を処理します。

これらは、エンティティリスクの違反に対応するために実装できるOkta Workflowsのほんの数例に過ぎません。委任フローの複雑さは、orgの標準と使用可能なコネクターオプション、そして通知、モニタリング、修復の要件を満たすために必要なものによって異なります。