Support Okta pour les appareils avec jonction Microsoft Entra ID hybride

Cette rubrique explique les paramètres et les options disponibles dans Okta pour limiter l'utilisation de l'ancienne méthode d'authentification pour les appareils enregistrés et les nouveaux appareils avec jonction Microsoft Entra ID hybride.

- À propos des appareils avec jonction Microsoft Entra ID hybride

- Fonctionnement d'Okta avec les appareils avec jonction Microsoft Entra ID hybride

- Limiter l'utilisation de l'ancienne méthode d'authentification avec Okta

À propos des appareils avec jonction Microsoft Entra ID hybride

Les appareils avec jonction Microsoft Entra ID hybride sont des appareils qui sont joints à Active Directory en local et enregistrés avec Microsoft Entra ID. Ces appareils vous permettent de bénéficier à la fois des fonctionnalités de Microsoft Entra ID et d'Active Directory en local. Grâce à la jonction Microsoft Entra ID hybride, vous pouvez gérer les appareils de votre espace de travail qui sont joints à votre Active Directory en local de manière centralisée, tandis que vos utilisateurs peuvent se connecter à leurs appareils enregistrés à l'aide de Microsoft Entra ID.

Comment effectuer la jonction hybride des appareils

Pour joindre un appareil joint à AD à Microsoft Entra ID Microsoft Entra ID afin de créer un GPO inscrivant automatiquement les appareils joints à AD dans Microsoft Entra ID.

Lorsqu'un appareil joint à AD tente de se joindre à Microsoft Entra ID, il utilise le point de connexion de service (SCP) que vous avez configuré dans Microsoft Entra ID Connect pour trouver vos informations de fédération de tenants Microsoft Entra ID. Il tente d'effectuer une jonction hybride, mais échoue car l'attribut userCertificate de l'objet ordinateur n'est pas encore synchronisé avec Microsoft Entra ID. Cependant, en cas d'échec, l'attribut est mis à jour sur l'appareil avec un certificat provenant de Microsoft Entra ID. Microsoft Entra ID Connect synchronise cet attribut avec Microsoft Entra ID lors de son prochain intervalle de synchronisation. La prochaine fois qu'une tâche planifiée dans le GPO tentera à nouveau d'effectuer une jonction hybride, la tâche aboutira et l'appareil sera joint dans Microsoft Entra ID.

Ce processus peut prendre plusieurs heures. Si vous rencontrez des problèmes au cours de ce dernier, nous vous invitons à consulter la section Dépannage des problèmes liés aux appareils avec jonction Microsoft Entra ID hybride (documentation Microsoft).

Fonctionnement d'Okta avec les appareils avec jonction Microsoft Entra ID hybride

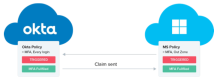

Une fois la jonction Microsoft Entra ID hybride effectuée au niveau de vos appareils, vous pourrez utiliser Okta comme fournisseur d'identité (IdP) pour sécuriser les processus d'inscription et d'authentification sur ces appareils. Okta vérifie les informations d'identité de l'utilisateur, puis lui permet d'enregistrer son appareil dans Microsoft Entra ID ou lui accorde l'accès à ses ressources Office 365. L'utilisateur s'authentifie auprès d'Okta avant de pouvoir se connecter à Microsoft Office 365 et à d'autres ressources Microsoft Entra ID.

Limiter l'utilisation de l'ancienne méthode d'authentification avec Okta

Les appareils avec jonction Microsoft Entra ID hybride fonctionnant sous Windows 10 utilisent le service WINLOGON, qui utilise l'ancienne méthode d'authentification. La MFA ne peut pas être appliquée aux demandes d'authentification héritées, ce qui la rend vulnérable aux cyberattaques telles que la pulvérisation de mots de passe. Par conséquent, la limitation de l'utilisation de l'ancienne méthode d'authentification est une étape cruciale pour sécuriser votre environnement. Okta offre plusieurs solutions pour limiter l'utilisation de l'ancienne méthode d'authentification pour les appareils avec jonction Microsoft Entra ID hybride. Vous pouvez utiliser les paramètres suivants disponibles dans les politiques d'authentification de l'application Office 365 pour renforcer les appareils avec jonction Microsoft Entra ID hybride.

Pour les appareils enregistrés

Pour les appareils qui sont déjà enregistrés dans Microsoft Entra ID, vous pouvez sécuriser le processus d'authentification en utilisant la politique d'authentification d'Office 365 dans Okta. Vous pouvez modifier la politique pour restreindre l'accès comme suit :

1. Autoriser uniquement certaines chaînes d'agents utilisateurs à utiliser l'ancienne méthode d'authentification

Vous pouvez filtrer des clients de confiance spécifiques à l'aide des règles d'authentification des applications Office 365 pour leur permettre d'accéder aux ressources Office 365, par exemple Windows-AzureAD-Authentication-Provider. Cette ressource vous permet un meilleur contrôle des agents utilisateurs qui peuvent accéder aux applications d'Office 365. Voir Autoriser ou refuser les clients personnalisés dans la politique d'authentification d'Office 365.

2a. Autoriser l'ancienne méthode d'authentification uniquement dans l'intranet local

Dans votre locataire Microsoft, désactivez tous les services Microsoft qui utilisent l'authentification héritée. Ensuite, dans Okta, modifiez la politique d'authentification d'Office 365 pour autoriser l'ancienne méthode d'authentification uniquement lorsque l'appareil se trouve dans l'intranet local. Consultez les ressources suivantes :

- Bloquer l'ancienne méthode d'authentification auprès de Microsoft Entra ID à l'aide de l'accès conditionnel (documentation Microsoft)

2b. Exiger la MFA en dehors de l'intranet local

Si un utilisateur utilise un appareil qui ne se trouve pas sur votre intranet local, exigez qu'il réponde à une invite d'authentification multifacteur (MFA) avant de lui accorder l'accès aux ressources Microsoft Entra ID. Dans Microsoft Entra ID, créez une politique d'accès conditionnel qui exige l'authentification multifacteur (MFA) pour ce type d'utilisateur puis, dans Okta, modifiez les paramètres de votre application Office 365 pour utiliser l'authentification multifacteur d'Okta afin de répondre aux exigences de l'authentification multifacteur (MFA) de Microsoft Entra ID.

Dans ce cas, Microsoft Entra ID redirige l'utilisateur vers Okta pour répondre à l'invite d'authentification multifacteur. Une fois que l'invite est remplie, Okta transmet la demande d'authentification multifacteur à Microsoft Entra ID, puis Microsoft Entra ID autorise l'utilisateur à accéder aux ressources Microsoft. Cette méthode simplifie la procédure de connexion pour l'utilisateur, qui n'a à répondre qu'à une seule invite d'authentification multifacteur. Consultez Utiliser MFA Okta pour ID Microsoft Entra (anciennement Azure Active Directory).

Pour bénéficier de conditions de sécurité optimales, nous vous recommandons d'utiliser à la fois la politique d'accès conditionnel et la politique d'authentification aux applications Office 365. Okta applique sa politique d'authentification à chaque événement d'authentification. Après l'authentification, Microsoft Entra ID applique sa politique d'accès conditionnel à intervalles réguliers afin de garantir un accès sécurisé.

3. Bloquer l'ancienne méthode d'authentification côté Microsoft

Créez des politiques d'authentification dans Microsoft afin de bloquer l'ancienne méthode d'authentification pour tous les services Microsoft. Affectez ces politiques aux utilisateurs. Voir Désactiver l'authentification de base dans Exchange Online (documentation Microsoft).

Pour l'inscription de nouveaux appareils

Pour les appareils qui ne sont pas encore inscrits à Microsoft Entra ID, vous pouvez utiliser l'authentification multifacteur (MFA) Okta pour ajouter une couche de sécurité supplémentaire au processus d'inscription de la manière suivante :

Nécessite l'authentification multifacteur (MFA) lors de l'inscription à Windows Hello Entreprise

Si vos utilisateurs inscrivent un nouvel appareil dans Microsoft Entra ID, vous pouvez leur demander de répondre à une demande d'authentification multifacteur (MFA) progressive dans Okta. Une fois que l'invite est remplie, Okta transmet la demande d'authentification multifacteur (MFA) à Microsoft Entra ID, puis Microsoft Entra ID autorise l'utilisateur à inscrire son appareil à Windows Hello Entreprise. L'utilisateur peut ensuite utiliser Windows Hello Entreprise en tant que facteur pour répondre aux exigences d'authentification multifacteur (MFA) de Microsoft Entra ID. Voir Utiliser la MFA Okta pour Microsoft Entra ID (anciennement Azure Active Directory).