Configurer les règles d'authentification d'Office 365 pour autoriser l'accès en local et dans le cloud

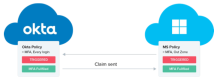

Lorsque vous aurez réussi à fédérer votre domaine Office 365 dans Okta, vous devrez configurer une politique d'authentification pour l'application Office 365 afin d'autoriser l'accès à la fois en local et dans le cloud.

Les requêtes de connexion des utilisateurs s'authentifient auprès de Microsoft Entra ID pour recevoir un jeton d'actualisation principal (PRT). Ce jeton est octroyé lors de l'enregistrement d'un appareil Windows 10 et utilise le service WINLOGON. Cependant, le service WINLOGON utilise l'authentification héritée, qui est bloquée par la politique d'authentification d'Office 365 par défaut d'Okta. Par conséquent, vous devez configurer la politique d'authentification au niveau des applications d'Office 365 pour autoriser le service WINLOGON.

En revanche, l'authentification multifacteur ne peut pas être appliquée aux demandes d'authentification héritées, ce qui la rend vulnérable aux cyberattaques telles que la pulvérisation de mots de passe. Par conséquent, nous recommandons de minimiser l'utilisation de l'authentification héritée.

Cette procédure implique la réalisation des tâches suivantes :

Configurer les règles d'authentification dans Okta

Il existe deux façons de permettre aux appareils joints Microsoft Entra ID de se connecter de manière sécurisée à Microsoft Entra ID tout en minimisant l'utilisation d'authentification héritée :

1. Autoriser uniquement certaines chaînes d'agents utilisateurs à utiliser l'authentification héritée

Vous pouvez filtrer des clients de confiance spécifiques à l'aide des règles d'authentification des applications Office 365 pour leur permettre d'accéder aux ressources Office 365, par exemple Windows-AzureAD-Authentication-Provider. Cette ressource vous permet un meilleur contrôle des agents utilisateurs qui peuvent accéder aux applications d'Office 365. Voir Autoriser ou refuser les clients personnalisés dans la politique d'authentification d'Office 365.

2. Autoriser l'authentification héritée uniquement dans l'intranet local et exiger l'authentification multifacteur pour les utilisateurs externes

Cette pocédure se compose de deux éléments :

a. Autoriser l'authentification héritée uniquement dans l'intranet local

Dans votre locataire Microsoft, désactivez tous les services Microsoft qui utilisent l'authentification héritée. Ensuite, dans Okta, modifiez la politique d'authentification d'Office 365 pour autoriser l'authentification héritée uniquement lorsque l'appareil se trouve dans l'intranet local. Consultez les documents suivants pour en savoir plus :

- Bloquer l'ancienne méthode d'authentification auprès de Microsoft Entra ID à l'aide de l'accès conditionnel (documentation Microsoft)

b. Exiger la MFA en dehors de l'intranet local

Si un utilisateur utilise un appareil qui ne se trouve pas sur votre intranet local, exigez qu'il réponde à une invite d'authentification multifacteur (MFA) avant de lui accorder l'accès aux ressources Microsoft Entra ID. Dans Microsoft Entra ID, créez une politique d'accès conditionnel qui exige l'authentification multifacteur pour ce type d'utilisateur puis, dans Okta, modifiez les paramètres de votre application Office 365 pour utiliser l'authentification multifacteur d'Okta afin de répondre aux exigences de l'authentification multifacteur de Microsoft Entra ID.

Dans ce cas, Microsoft Entra ID redirige l'utilisateur vers Okta pour répondre à l'invite d'authentification multifacteur. Une fois que l'invite est remplie, Okta transmet la demande d'authentification multifacteur à Microsoft Entra ID, puis Microsoft Entra ID autorise l'utilisateur à accéder aux ressources Microsoft. Cette méthode simplifie la procédure de connexion pour l'utilisateur, qui n'a à répondre qu'à une seule invite d'authentification multifacteur. Consultez Utiliser MFA Okta pour ID Microsoft Entra (anciennement Azure Active Directory).

Pour bénéficier de conditions de sécurité optimales, nous vous recommandons d'utiliser à la fois la politique d'accès conditionnel et la politique d'authentification aux applications Office 365. Okta applique sa politique d'authentification à chaque événement d'authentification. Après l'authentification, Microsoft Entra ID applique sa politique d'accès conditionnel à intervalles réguliers afin de garantir un accès sécurisé.

Bloquer l'authentification héritée côté Microsoft

Une fois que vous avez configuré les règles d'ouverture de session appropriées dans Okta, vous pouvez créer des politiques d'authentification dans Microsoft afin de bloquer l'authentification héritée pour tous les services Microsoft. Affectez ces politiques aux utilisateurs. Consultez la page Désactiver l'authentification Basic dans Exchange Online (documentation Microsoft).