ステップ2:VMware Identity ManagerでOktaアプリケーションソースを構成する

前提条件

ステップ1:OktaでVMware Identity ManagerをIDプロバイダーとして構成する

このステップでは、ユーザーの認証後にSAMLレスポンスのデバイスポスチャー情報をOktaに送信するように、VMware Identity Managerを構成します。

これは1回限りの初期構成タスクです。

VMware Identity ManagerでOktaアプリケーションソースを構成する

前提条件

「ステップ1:OktaでVMware Identity ManagerをIDプロバイダーとして構成する」の説明に従って、OktaでVMware Identity ManagerをIDプロバイダーとして構成しました。

手順

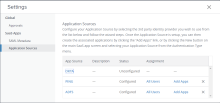

- VMware Identity Managerコンソールでタブを選択します。

- [Settings(設定)]をクリックします。

- 左側のペインで[Application Sources(アプリケーションソース)]をクリックします。

- [OKTA]をクリックします。

- [OKTA Application Source wizard Definition(OKTAアプリケーションソースウィザードの定義)]のページで、必要に応じて説明を入力してから、[Next(次へ)]をクリックします。

-

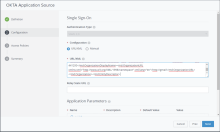

[Configuration(構成)]ページで、以下の操作を行います。

- [Configuration(構成)]で、[URL/XML]を選択します。

- 「OktaでIDプロバイダーを追加する」の説明に従って、OktaからダウンロードしたSPメタデータをコピーし、[URL/XML]テキストボックスに貼り付けます。

- iOS・AndroidモバイルデバイスのDevice Trustを構成する場合は、[Advanced Properties(詳細プロパティ)]をクリックし、以下のオプションを[Yes(はい)]に設定します。

これらのプロパティは、iOS・Androidデバイス用のDevice Trustソリューションでは必須です。

オプション 説明 [Device SSO Response(デバイスのSSO応答)] ユーザーの認証後にSAMLレスポンスのデバイスポスチャー情報をOktaに送信します。 [Enable Force Authn Request(強制認証要求を有効にする)] 強制認証要求を有効にします。サービスプロバイダーは、forceAuthn=trueフラグをSAMLリクエストで送信できます。これにより、ユーザーが強制的に再認証されます。 [Enable Authentication Failure Notification(認証失敗通知を有効にする)] 認証が失敗したときにSAMLレスポンスエラーメッセージを受信します。 - [Next(次へ)]をクリックします。

-

[Access Policies(アクセスポリシー)]ページで、デフォルトのアクセスポリシーセットを選択します。

Oktaアプリケーションからの認証要求は、このポリシーセットを使用して認証されます。

- [Next(次へ)]をクリックし、選択内容を確認して、[Save(保存)]をクリックします。

- OKTAアプリケーションソースを再度クリックします。

- [Configuration(構成)]ページで[Username Value(ユーザー名の値)]を変更して、Oktaが照合する値(Oktaユーザー名など)と一致させます。

- [Next(次へ)]を2回クリックしてから、[Save(保存)]をクリックして変更を保存します。

Oktaアプリケーションソースをすべてのユーザーに割り当てる

オプション: エンドユーザーがOkta DashboardまたはWorkspace ONEダッシュボードからアプリにアクセスできるようにします。どちらのエクスペリエンスも完全にサポートされています。Oktaを介してフェデレーションされたアプリケーションを最初にVMware Identity Managerにインポートすることなく公開するように、Workspace ONEカタログを構成することができます。

詳細については、「OktaアプリをWorkspace ONEカタログに公開する」を参照してください。