一般的なセキュリティ

ユーザー通知メール、 Okta Mobileユーザーのセキュリティ基本方針、Okta ThreatInsightなど、さまざまなグローバルorgセキュリティ設定を構成します。

これらの設定にアクセスするには、Admin Consoleでに移動します。

セキュリティ通知メール

に移動してエンドユーザー向けの通知メールを構成します。通知メールが受信者に届かない場合、配信エラーの原因を示すイベント(遅延、ドロップ、バウンス)がシステムログに表示されます。

orgに複数のブランドがある場合、これらの設定はデフォルトブランドにのみ適用されます。特定ブランドのメール受信者を変更するときは、に移動します。目的のブランドを選択し、[Emails(メール)]をクリックします。テンプレートを選択し、[Audience(オーディエンス)]の横にある[Edit(編集)]をクリックします。メール通知とテンプレートのカスタマイズの詳細については、「メールテンプレートをカスタマイズする」を参照してください。

|

New sign-on notification email(新規サインオンに関する通知メール) |

ユーザーが新規または認識されていないクライアントからサインインすると、Oktaからメール通知が送信されます。このメールには、認証の時間と場所に加えて、サインインに使用したWebブラウザーやオペレーティングシステムなどのユーザーサインオンの詳細が含まれています。新規クライアントの識別に関する制限の詳細については、「新規サインオンに関する通知メール」を参照してください。 注:新規orgの場合、この機能はデフォルトで無効になっています。 詳細については、「エンドユーザーへのサインオン通知」を参照してください。 |

|

MFA登録に関する通知メール |

ユーザーまたは管理者がアカウントの新しい要素に登録すると、Oktaからユーザーに確認メールが送信されます。 注:新規Orgの場合、この機能はデフォルトで有効になっています。 詳しくは「エンドユーザーへの要素登録通知」を参照してください。 |

|

MFAリセットに関する通知メール |

ユーザーまたは管理者がアカウントの要素をリセットすると、Oktaからユーザーにメールが送信されます。

注:新規Orgの場合、この機能はデフォルトで有効になっています。 「エンドユーザーへの要素リセット通知」を参照してください。 |

|

Password changed notification email(パスワードの変更に関する通知メール) |

ユーザーがアカウントのパスワードを変更またはリセットすると、Oktaからメール通知が受信されます。このメールにはパスワードがリセットされた時刻や場所など、パスワードリセットの詳細が含まれています。 注:

詳細については、「エンドユーザーへのパスワード変更通知」を参照してください。 |

|

Report suspicious activity via email(メールによる疑わしいアクティビティをレポート) |

疑わしいアクティビティの報告では、アカウントのアクティビティに関するメール通知から認識されていないアクティビティをレポートするオプションをエンドユーザーに提供します。「疑わしいアクティビティの報告」を参照してください。 |

新規サインオンに関する通知メール

新規サインオンに関する通知メールは、多要素認証などのほかのセキュリティ機能を補完するものであり、代替機能として使用するべきではありません。多くの場合、クライアントを簡単かつ正確に識別しますが、一部制限があります。

新規デバイスのサインインに関する通知メールは、エンドユーザーのブラウザーのCookieまたはフィンガープリントに基づいて新規クライアントと識別された場合に送信されます。

次の1つ以上のシナリオでは、クライアントは新規と見なされます。

- 新しいブラウザータイプまたはバージョン

- 新しいオペレーティングシステムのタイプまたはバージョン

- 新規または更新されたアプリ

- 認識されないブラウザーまたはオペレーティングシステム(通知メールでは[Unknown(不明)]と表示されます)

認証が認識されない場合、エンドユーザーはすぐに管理者に連絡してアカウントのアクティビティを調査する必要があります。管理者はユーザーのセッションを切断、ユーザーのアカウントをロックする、多要素認証を追加するなどの措置を実施してセキュリティを向上できます。

制限事項

識別において課題となる制限事項がいくつかあります。新しいIPアドレスや新しい場所などのほかの識別子に加えてメール通知を有効にすると、エンドユーザーのアカウントで疑わしいアクティビティを特定する際の精度が向上します。

新規クライアントを識別するための現在の制限事項は次のとおりです。

- サインインに成功すると、デバイスのフィンガープリントがキャプチャされます。

- ユーザーのオペレーティングシステムまたはブラウザーに変更があると、新しいデバイス通知が生成される場合があります。

- Okta以外のIDプロバイダーによって開始されたサインインでは、新しいデバイス通知は生成されません。

- デバイスのフィンガープリントは、使用しているブラウザーに基づきます。エンドユーザーは、新しいブラウザータイプでサインインすると、新しいデバイス通知メールを受信します。

- モバイルサインインの場合、新しいデバイス通知メールは、サインインに使用されたデバイスではなく、新しいモバイルアプリの検出に基づいて送信されます。

- 新しいデバイスの検出は常に完全に保証されるわけではありません。

- エンドユーザーは、40日以内にアカウントにサインインしなかった場合、予期しない新規または不明なデバイス通知メールを受信することがあります。

エンドユーザー通知の詳細については、「メールテンプレートをカスタマイズする」を参照してください。

組織のセキュリティ

に移動し、組織のグローバル設定を構成します。

| IP binding for Admin Console(Admin ConsoleのIPバインディング) | この設定は、管理者と管理者のサインイン元のIPアドレスを関連付けます。セッション中にIPが変更された場合、管理者はOktaからサインアウトされ、システムログにイベントが表示されます。 |

| "Remember Me" checkbox on sign in(サインイン時に[記憶する]チェックボックスをオンにする) | サインインページでエンドユーザー向けの[Remember Me(記憶する)]チェックボックスの表示/非表示を設定します。エンドユーザーがこの機能をオンにしてサインインするとユーザー名が記憶され、ブラウザーのクッキーがクリアされない限りサインオン時に表示されます。 |

| Activation emails are valid for(アクティベーション メールの有効期限) | エンドユーザーに送信されるアカウントのアクティベーションメールでリンクの有効期限を設定します。メール通知の詳細については、「メールテンプレートをカスタマイズする」を参照してください。 |

| Enforce device matching for creating sessions(セッションの作成にデバイスマッチングを適用) | デフォルトで、Oktaは認証リダイレクトが開始されたブラウザー内に留まることを保証します。Oktaはリクエストに提供されたデバイス識別子を比較します。これらが一致しない場合、Oktaはアプリへのアクセスを拒否し、IDプロバイダーセッションを作成しません。Oktaサポートから無効にするよう指示がない限り、この設定は有効にしておきます。 |

| Username match criteria on sign in(サインイン時のユーザー名の一致条件) | この設定によって、ユーザーのサインイン時にユーザーのプロファイルを照合する方法が決まります。[Match entire username(ユーザー名全体の一致)]を選択すると、ユーザーはドメインを含む完全なユーザー名を入力しないかぎりサインインできません。[Allow short match(短い一致を許可する)]を選択すると、ユーザーはドメインがなくてもサインインできます。 |

| Map primary email to username(プライマリメールアドレスをユーザー名にマッピングする) | この設定により、ユーザー名が変更されてユーザーのプライマリメールアドレスに一致するようになります。すべてのユーザータイプに適用されます。プライマリメールアドレスが変更されない限り、既存のユーザー名は変更されません。セルフサービス登録を有効化する場合はこの設定を選択します。「セルフサービス登録ポリシーの有効化および構成」を参照してください。 |

| Users can view Recent Activity(ユーザーが最近のアクティビティを表示可能) | この設定により、ユーザーの[Recent Activity(最近のアクティビティ)]ページが有効になります。このページには、ユーザーの最近のサインインアクティビティとアカウントのセキュリティイベントが表示されます。 |

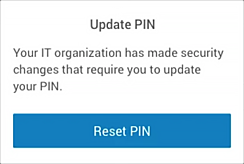

Okta Mobile設定

|

PINの長さ |

PINに必要な桁数を指定します。 |

|

単純なPINを許可 |

繰り返し、昇順、降順の数値の並び(1111、1234、4321など)を許可する場合にこのチェックボックスを選択します。 |

|

ユーザーのインアクティブ状態が次の時間続いた場合にPINの入力を求める |

ユーザーのインアクティブ状態がどれだけ続いたらPINの入力を求めるかを指定します。 Okta Mobileの非アクティブ状態が長く続いた場合、ユーザーは再認証する必要があります。Okta Mobileを30日以上使用しなかった場合、次回Okta Mobileを開くときにOkta資格情報を入力するように求められます。30日使用されなかった場合、Okta Mobileは認証期限が切れる内部トークンに依存するためです。このトークンの期限切れは、PINやMFAの期限切れとは異なります。 |

|

PINの有効期限 |

PINの期限が切れるまでの期間を指定します。 |

|

Device Trust |

エンドユーザーがOkta Mobileを介してアクセスするアプリに既存のDevice Trustのアプリサインインポリシーを適用するには、このチェックボックスをオンにします。この設定はデフォルトで有効になっています。アプリに対してDevice Trustポリシーを構成していないか、OrgでDevice Trustが有効化されていない()場合には、この設定を選択しても効果はありません。 |

|

画面のプレビュー/キャプチャー(Androidのみ) |

このオプションを選択すると、AndroidデバイスユーザーはOkta Mobile内からスクリーンショットの撮影、ビデオの録画、画面の共有ができなくなります。他のアプリは影響を受けません。Okta Mobile 3.8.0以降のバージョンが必要です。iOSデバイスユーザーの場合、このオプションは効果がありません。 |

|

SAMLアプリにサインオンする(iOSのみ) |

このiOS固有オプションを使用すると、拡張機能を使用してiOS Safari内でユーザーにSALMアプリへのアクセスを許可できます。 |

Okta ThreatInsight

Okta ThreatInsightはOkta顧客ベース全体のデータを集約し、このデータを使用して、資格情報を使った攻撃を試みる悪意のあるIPアドレスを検出します。

悪用を防ぐため、Okta ThreatInsightの無料の試用版では機能を制限して動作しています。完全な機能を搭載したOkta ThreatInsightが必要な場合は、Oktaサポートまでご連絡ください。

この機能についての詳細は、「Okta ThreatInsight」を参照してください。