Office 365サイレントアクティベーション:新しい実装

注

このトピックの手順は、2019年9月1日以降にこの機能(2019.09.0リリースより後)を初めて実装したorgに適用されます。2019.09.0リリースより前のこの機能の早期アクセスバージョンを実装したときは、「Office 365サイレントアクティベーション:以前の実装」の手順を参照してください。

Microsoft Office 365向けのOktaサイレントアクティベーションは、ラップトップ、デスクトップ、共有ワークステーション、またはVDI環境でOffice 365にシームレスにアクセスするユーザーエクスペリエンスを提供します。OktaをIDプロバイダーとして使用することで、ドメイン参加WindowsマシンにサインインしたエンドユーザーはOffice 365に自動的にサインインできます。

開始する前に

- Active Directory(AD)ドメインがOkta orgと統合されていることを確認します。「Active Directory統合」を参照してください。

- サービスプリンシパル名(SPN)を構成する権限があることを確認します。Microsoftのドキュメント「Delegating Authority to Modify SPNs」を参照してください。

- ユーザーのAD UPNは、Office 365のUPNと一致する必要があります。Office 365アプリのユーザー名は、任意のAD属性にマッピングするように構成できます。「Prepare to provision users through directory synchronization to Office 365」を参照してください。

- すべてのOffice 365エンドユーザーに有効なライセンスが必要です。

- 特定のドメインと関連付けられているOffice 365アプリインスタンスがすべてのエンドユーザーに割り当てられている必要があります。

- ユーザーはドメインコントローラーにアクセスできる必要があります。

サポートされるアプリと構成

- Microsoftが現在サポートしているすべてのバージョンのWindows

- Office 2016以降

- サポートされるアプリ:Word、Excel、Outlook、OneNote、Skype for Business、PowerPoint、Access、Publisher

-

ADシングルサインオンとOffice 365サイレントアクティベーションでは、RC4_HMAC_MD5暗号化はサポートされません。ADSSOまたはOffice 365サイレントアクティベーションを使用するときは、AES 128ビット(AES-128)またはAES 256ビット(AES-256)暗号化を使用することをお勧めします。

この手順を開始する

この手順には次のステップが含まれます。

重要

- Office 365のクライアントアクセスポリシーがWebブラウザーを拒否するように設定されている場合、自動ライセンス認証もブロックされます。

- アプリまたはOkta Sign-on PolicyでWebブラウザーでのMFAを設定していても、サイレントアクティベーションによるログインではMFAを利用できません。

- SWAサインオンはサポートされません。

サービスアカウントとSPNを作成する

次の手順でサービスアカウントを作成します:

- OktaテナントのKerberosサービスには、ドメイン管理者アカウントではなく、ドメインユーザーアカウントを使用します。

- アカウントロックを強化するために、架空のホスト名を使って[logon to(ログオン先)]の制限を有効にするとともに、アカウントを[Account is sensitive and cannot be delegated(アカウントは重要なので委任できない)]としてマークします。

- [Active Directory Users and Computers(Active Directoryユーザーとコンピューター)]にアクセスできるサーバーにサインインします。

-

サービスアカウントを作成するフォルダーを右クリックし、を選択します。

-

次の値を使ってアカウントを作成します。

フィールド

値

User logon name(ユーザーログオン名) <username> [User logon name (pre-Windows 2000)(ユーザーログオン名(Windows 2000以前))] <username>(任意のユーザー名でかまいません) サービスアカウントのユーザー名は、ドメイン名を含めて16文字以上にする必要があります。また、サービスアカウントには管理者権限は必要ありませんが、SPNの設定には特定の権限が必要です。「Delegating Authority to Modify SPNs」を参照してください。

- [Next(次へ)]をクリックします。

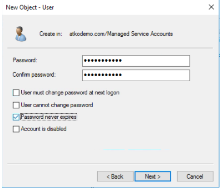

-

14文字以上のパスワードを作成し、[Password never expires(パスワードに期限を設定しない)]ボックスをオンにします。

- [Next(次へ)]をクリックします。

-

次のコマンドを実行して、サービスアカウントのSPNを構成します:

setspn -S HTTP/<yourorg>.kerberos.<oktaorgtype>.com <username>プレースホルダー 値 your org ユーザーのOkta org名 oktaorgtype ユーザーのOkta orgタイプ。例:okta、oktapreview、okta-emea、okta-gov。 username 前のステップで作成したユーザー名。 例:setspn -S HTTP/atkodemo.kerberos.oktapreview.com OktaSilentActivation

-

次のコマンドを実行して、SPNが正しいことを確認します。

setspn -l <username>

Windowsでブラウザーを構成する

-

ブラウザーで統合Windows認証を有効化します。

- [Internet Explorer(インターネットオプション)]でに移動します。

- [Advanced(詳細設定)]タブで[Security(セキュリティ)]設定までスクロールし、[Enable Integrated Windows Authentication(統合Windows認証の有効化)]を選択します。

-

[OK]をクリックします。

重要

Internet ExplorerでセッションCookieが保存できることを確認します([Internet Options(インターネットオプション)]保存できない場合、SSOも標準のサインインも機能しません。

-

ローカルイントラネットゾーンを構成してOktaを信頼済みサイトに指定する

- [Internet Explorer(インターネットオプション)]でに移動します。

- [Security(セキュリティ)]タブで、をクリックします。

-

前の手順で構成したOkta orgのURLを追加します。

https://<yourorg>.kerberos.<oktaorgtype>.com

例:https://atkodemo.kerberos.oktapreview.com

- [Close(閉じる)]をクリックして、ほかの構成オプションでは[OK]をクリックします。

- グローバルポリシーオブジェクト(GPO)を作成し、サイレントアクティベーションを使用するすべてのクライアントマシンにロールアウトします。

Kerberos認証を有効化する

-

Admin Consoleで、に移動します。

- [Delegated Authentication(委任認証)]ページで、[Active Directory]タブをクリックします。

- 下にスクロールして[Agentless Desktop SSO and Silent Activation(エージェントレスデスクトップSSOおよびサイレントアクティベーション)]セクションに移動し、[Edit(編集)]をクリックします。

- [Active Directory Instances(Active Directoryインスタンス)]で、サービスアカウントを構成したインスタンスを探します。

-

このインスタンスを次のユーザー名の形式で構成します。

フィールド 値 [Desktop SSO(デスクトップSSO)] 有効 [Service Account Username(サービスアカウントのユーザー名)] <username>

これはステップ1で作成した、ドメインのサフィックスまたはNetBIOS名のプレフィックスなしのActive Directoryサインオン名です。sAMAccountName、またはUPNのユーザー名部分を使用できます。org管理者が異なる値を使用しない限り、この2つは同じ文字列である可能性があります。このフィールドでは大文字と小文字が区別されます。UPNプレフィックスがsAMAccountNameと異なる場合、サービスアカウントユーザー名はUPNと同じものにし、ドメインのサフィックスを含める必要があります。例:agentlessDsso@mydomain.com

[Service Account Password(サービスアカウントのパスワード)] お客様のActive Directoryパスワード -

[Save(保存)]をクリックします。

これで、Office 365アプリインスタンスのKerberos認証が有効になりました。

サイレントアクティベーションを有効化する

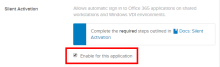

- Okta Admin Consoleでに移動します。

- [Silent Activation(サイレントアクティベーション)]セクションでチェックボックスをオンにしてアプリインスタンスのサイレントアクティベーションを有効にします。

- 設定を[Save(保存)]します。

これで、Office 365アプリインスタンスのサイレントアクティベーションが有効化されます。

Office 365の自動ライセンス認証をテストする

-

Office 365クライアントを起動します。

-

OktaでKerberosエンドポイントによる認証を確認します。

これで、Office 365のサイレントアクティベーションが有効化されます。