Okta Verifyの構成

Okta Verifyでユーザーの認証方法を構成します。MFA登録ポリシーを使用して、orgまたはグループレベルでOkta Verifyを有効にします。

Okta Verifyは、複数のオペレーティング システムでサポートされています。詳細については、「Okta Verifyでサポートされているプラットフォーム」を参照してください。

-

Admin Consoleで、に移動します。

- [Factor Types(要素タイプ)]タブで[Okta Verify]を選択します。

- ステータスを[Active(アクティブ)]に設定します。

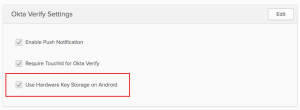

- [Okta Verify Settings(Okta Verifyの設定)]で[Edit(編集)]をクリックします。設定はorgによって異なります。

- [Enable Push Notification(プッシュ通知を有効にする)]:OktaはユーザーのモバイルデバイスにインストールされたOkta Verifyアプリにプロンプトを送信します。ユーザーはプロンプトをタップして本人確認を行います。この機能は、AndroidおよびiOSのモバイルデバイスで利用できます。iPod Touchデバイスでは利用できません。詳細については、「プッシュ通知」を参照してください。

- :iOSデバイスのユーザーは、Touch IDまたはFace ID機能を使用して認証します。「Apple Touch IDとFace IDについて」を参照してください。

- [Enable FIPS-Mode Encryption(FIPSモードの暗号化を有効にする)]:FIPSモードの暗号化を適用して、Okta Verifyデータの保護を強化します。「FIPSモードの暗号化について」を参照してください。

- [Number Challenge(番号チャレンジ)]:このオプションは、ユーザーが不正なプッシュ通知を受け入れることを防ぎます。Okta Verifyが番号チャレンジを表示するようにするときを次のいずれかに構成します:Never(使用しない)、Only for high risk sign-in attempts(高リスクのサインイン試行の場合のみ)、All push challenges(すべてのプッシュチャレンジ)。

- [Use hardware key storage for Android devices(Androidデバイス用のハードウェアキーストレージを使用する)]:

これは早期アクセス機能です。有効にするには、Oktaサポートにお問い合わせください。

Androidデバイスのセキュリティを強化するには、この設定を有効にします。これにより、米国連邦政府のID、資格情報、アクセス管理(FICAM)セキュリティアーキテクチャーを実装できます。この設定は、Androidデバイスに保存されているキーにアクセスコントロールとハードウェア保護を適用します。

- [Save(保存)]をクリックします。

ユーザーエクスペリエンス

プッシュ通知

Okta Verify with Push Notification(プッシュ通知付きOkta Verify)を有効にすると、ユーザーが次回Oktaにサインインしたときに、このオプションの有効化を促すプロンプトが表示されます。Okta Verifyアプリでセットアップが案内されます。「Okta Verify(エンドユーザー向けドキュメント)」を参照してください。

Okta Verifyのユーザー登録がOktaサブドメインに関連付けられていることを確認します。Oktaサブドメインの名前を変更すると、アクティブなOkta Verify登録がすべてリセットされます。「Oktaサブドメイン名の変更」を参照してください。

プッシュ通知と番号チャレンジ

次の前提条件が満たされていることを確認します。

- orgがバージョン番号3.3.0以降のカスタマイズされたSign-In Widgetを使用している。

- orgが認証APIを直接呼び出している場合は、コードを更新して、番号チャレンジAPIの応答を処理します。「応答の例(3桁の番号検証チャレンジの応答を待機)」を参照してください。

Push Notification with Number Challenge(番号チャレンジでプッシュ通知)を有効にした場合、ユーザーはOkta Verifyでプッシュ通知を承認した上で、番号一致チャレンジを完了することによって、サインイン試行が検証されます。ユーザーはモバイルデバイスでプッシュ通知を承認し、Sign-In Widgetに表示される番号をタップします。正しい番号をタップした場合のみ、アクセスが付与されます。[No, It's Not Me(いいえ、私ではありません)]をタップすると、サインインの試行はブロックされます。

この機能はLDAPiおよびRADIUS環境ではサポートされていません。Okta Verifyは番号一致チャレンジをスキップします。これらの環境では、Okta Verifyではなく別のMFA要素を構成してください。

プッシュ通知を[Optional(任意)]に設定すると、複数の登録にOkta Verifyの番号チャレンジが使用できるようになります。

番号チャレンジとリスクスコアリングについて

番号チャレンジ機能とリスクスコアリングを組み合わせて、Okta orgのセキュリティレベルを強化し、不正なサインイン試行を防ぐことができます。

Risk Scoring(リスクスコアリング)が有効になっている場合、Oktaはデバイスの詳細やロケーションなどの基準に基づいてリスクを評価します。Oktaへのサインインの試行ごとにリスクレベルを割り当てます。サインオンポリシールールを構成し、リスクレベルに基づいてさまざまな方法で応答できます。たとえば、サインインの試行が高リスクであると考えられる場合に、ユーザーに多要素認証を要求するようにOktaを設定できます。手順については、「リスクスコアリング」を参照してください。

Okta Verify with PushおよびRADIUSエージェントの使用

Okta Verify PushとOkta RADIUSエージェントを使用するには、エージェントがバージョン2.1.5以降でなければなりません。「Okta RADIUS Server Agentのバージョン履歴」を参照してください。

Apple Touch IDとFace IDについて

Apple Touch IDおよびFace IDでは、生体認証技術を使用してOkta Verifyを不正使用から保護します。ユーザーの指紋または顔認識要求を構成できます。これは最初のMFAチャレンジの後に表示されます。ユーザーのデバイスが紛失または盗難にあった場合、誰もそのデバイスにアクセスできなくなります。この機能は、iOSデバイスでのみご利用いただけます。

Touch IDとFace IDを有効にすると、ユーザーは登録時または認証を求められたときに、デバイスのTouch IDまたはFace IDの構成を求められます。Okta Verifyがこの構成を案内します。

ユーザーがすでにOkta Verify Pushに登録されている場合に、Touch IDとFace IDを有効化すると、ユーザーはOkta Verify Pushを使った次回の認証で生体情報が求められます:

- Touch IDとFace IDがデイバイスで有効化されていない場合、ユーザーに[Touch ID Required(Touch IDが必要です)]または[Face ID Required(Face IDが必要です)]のプロンプトが表示されます。

- Touch IDとFace IDがデイバイスで有効化されている場合、ユーザーは[Touch ID for Okta Verify(Okta Verify向けTouch ID)]または[Face ID for Okta Verify(Okta Verify向けFace ID)]を求められます。

FIPSモードの暗号化について

連邦情報処理標準(FIPS)は、政府機関、企業、およびorganization 向けのコンピューターセキュリティガイドラインを確立するために米国政府が開発した一連の技術要件です。

FIPSモードの暗号化を有効にする際、Okta Verifyでは、すべてのセキュリティ操作に対してFIPS 140-2検証を使用し、安全な相互運用性を確保しています。

また、OktaはFIPSの検証済みベンダーを使用しているため、FedRAMP FICAM要件も満たしています。

詳細については、「Okta Verifyでサポートされているプラットフォーム」を参照してください。

このオプションを有効にすると、ユーザーがデバイスでセキュアPINを構成および設定した場合にのみ、AndroidデバイスがFICAMに準拠するようになります。