ログフォワーダーを構成する

Access Gatewayを使用すると、ログフォワーダーを使用してサードパーティのログ製品にログファイルを保存できます。

開始する前に

- サードパーティのログ製品がすでにセットアップされており、Access Gatewayからイベントを受信できる状態であることを確認します。

- この接続情報をサードパーティのログ製品に使用します。

パラメーター

例

サードパーティのログ製品の完全修飾IPアドレスまたはDNSで解決可能な名前 192.168.1.1

my.logproduct.server

Protocol(プロトコル) TCP/UDP リッスンポート

Access Gatewayは、ログサーバーの接続を検証します。Access Gatewayからサードパーティのログ製品にログを転送する前に、このポートを開いてあることを確認してください。

5514 - 高可用性クラスターでは、ログフォワーダーの定義をメイン管理者ノードに追加すると、定義はすべてのワーカーノードに伝達されます。次に、ワーカーノードはログイベントをサードパーティのログ製品サーバーに直接送信します。

ログフォワーダーレシーバーを作成する

Access Gatewayからログデータを受信する場所を作成する必要があります。ログ製品では、この場所はレシーバー、入力、リスナー、リモートリスナー、ログフォワーダーレシーバーなどと呼ばれます。

手順については、その製品のドキュメントを参照してください。

Access Gatewayでログフォワーダーを追加する

- お使いのAccess Gatewayインスタンスで、[Backups and Logs and Backups(バックアップおよびログとバックアップ)]を選択します。

- [Log Forwarder(ログフォワーダー)]を選択します。

- をクリックします。

- 次のオプションを構成します。

- [Name(名前)]:フォワーダーの名前を入力します。

- [Feed(フィード)]:次のいずれかのオプションを選択します。

- [AUDIT(監査)]:ユーザー認証を表すログエントリ。

- アクセス:ユーザー認可およびアプリアクセスのログエントリ。

- モニタリング:アプリ構成(追加、削除、変更)、証明書構成、認証モジュール構成のログエントリ。

- アクセス、監査、モニタリング:これらすべてのソース。

集計:監査、アクセス、モニタリング、サービス、セキュアシェル(SSH)セッション、sudoアクセス、 Access Gateway管理者UIコンソール、EBSエージェントログのログエントリを送信します。

アクセス、監査とモニタリング、集計のフィードは、Access Gateway 2025.6.0以降で利用できます。

- [Protocol(プロトコル)]:UDPまたはTCPを選択します。このプロトコルは、お使いのサードパーティのログ製品との通信用に選択したプロトコルと一致している必要があります。

- ホスト:サードパーティのログ製品のDNS解決可能なホスト名またはIPアドレスです。

- [Port(ポート)]:サードパーティのログ製品との通信に使用しているポートです。

- [Validate Forwarder(フォワーダーの検証)]をクリックします。Access Gatewayは、サードパーティログ製品の接続情報を検証しようとします。入力ミスがあれば修正してください。接続が検証されると、[Validate Forwarder(フォワーダーの検証)]ボタンが[Forwarder Validated(フォワーダー検証済み)]に変更されます。

- [Okay(OK)]をクリックします。

- ログフォワーダーの定義が、ログフォワーダーのリストに表示されます。初期ステータスはTesting(テスト中)で、テストに合格するとValid(有効)に変更されます。

ログフォワーダーをテストする

ログイベントを処理するレシーバーを構成し、Access Gatewayでログフォワーダーを作成した後は、すべて予期通りに機能することをテストできます。

- ログサーバーでシステムロガーを構成します。

- Access Gatewayでログフォワーダーを構成するOktaでは、テストでは、ACCESSモードを使用することをお勧めします。このモードでは、Access Gateway管理者UIコンソールへのサインインイベントが記録されます。

- お使いのサードパーティログ製品が開始されており、イベントを受信できる状態になっていることを確認します。

- サインアウトし、Access Gateway Admin Consoleに再度サインインします。

- これらのイベントが、サードパーティのログ製品のフィードに含まれていることを確認します。例については、「フィードの例」セクションを参照してください。

フィードの例

| タイプ | 説明 |

|---|---|

| AUDIT(監査) | 監査ログイベントには、ユーザー認証を表すログエントリが含まれます。 監査イベントの詳細と例については、「Access Gateway監査ログ」を参照してください。 サンプルイベント: 2020-06-24T10:05:56.000-05:00 example.myaccessgateway.com ACCESS_GATEWAY WEB_CONSOLE - - INFO SYSTEM_STARTUP [] Startup complete, system ready.2020-06-24T04:00:01.000-05:00 example.myaccessgateway.com ACCESS_GATEWAY WEB_CONSOLE IDP LOCAL INFO SYSTEM_IDP_STATUS [NAME="MyIDP" DOMAIN="someorg.oktapreview.com" TYPE="IDP_OKTA" RESULT="PASS" REASON="VALID"] Success confirming IDP status with: someorg.oktapreview.com. |

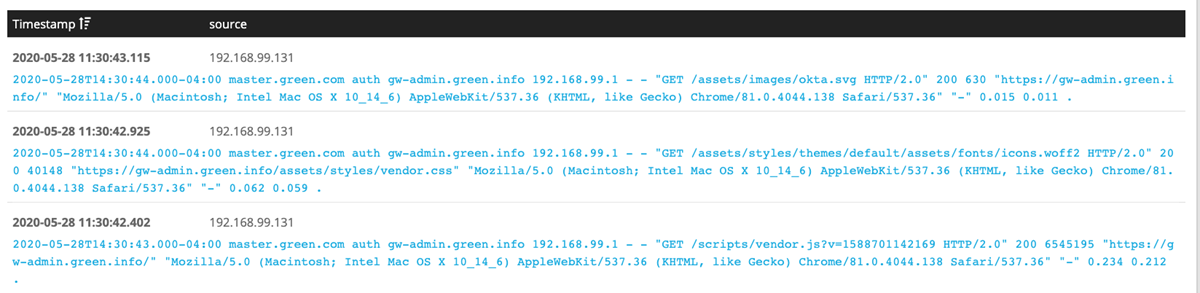

| ACCESS(アクセス) | アクセスログイベントには、ユーザー認可およびアプリアクセスを表すログエントリが含まれます。たとえば、特定のユーザーが、所定のIPアドレスから特定のアプリにアクセスした場合などが挙げられます。アクセスイベントの詳細と例については、「Access Gatewayアクセスログ」を参照してください。

サンプルイベント: 2020-06-24T09:41:08.000-05:00 example.myaccessgateway.com auth header.myexample.com 10.0.0.110 - - "GET /assets/images/image.png HTTP/2.0" 200 1229 "https://gw-admin.example.com/" "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_6) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.149 Safari/537.36" "-" 0.029 0.028 . |

| MONITOR(モニタリング) | モニタリングログイベントには、アプリ構成(追加、削除、変更)、証明書構成、および認証モジュール構成を表すログエントリが含まれます。「Access Gatewayモニタリングログ」を参照してください サンプルイベント: 2020-06-25T07:00:02.119-05:00 example.myaccessgateway.com OAG_MONITOR MONITOR DISK_USAGE INFO DISK_USAGE [FILESYSTEM="/dev/mapper/centos-root" MOUNT="/" USAGE="12%"] Mount / is 12% full |

|

集計 |

2025-06-04T21:21:19.000+00:00 example.myaccessgateway.com ACCESS_GATEWAY EBS_SSOAGENT Commencing graceful shutdown. Waiting for active requests to complete 2025-06-04T21:21:20.000+00:00 example.myaccessgateway.com ACCESS_GATEWAY EBS_SSOAGENT Graceful shutdown complete . 2025-06-04T21:21:52.875+00:00 example.myaccessgateway.com systemd Stopped EBS SSO Agent. 2025-06-04T21:21:52.875+00:00 example.myaccessgateway.com systemd Starting EBS SSO Agent... . . 2025-06-04T21:21:52.995+00:00 example.myaccessgateway.com systemd Stopping Access Gateway Web Console... 2025-06-04T21:21:55.000+00:00 example.myaccessgateway.com ACCESS_GATEWAY WEB_CONSOLE Commencing graceful shutdown. Waiting for active requests to complete 2025-06-04T21:21:55.000+00:00 example.myaccessgateway.com ACCESS_GATEWAY WEB_CONSOLE Graceful shutdown complete . . 2025-06-04T21:22:00.889+00:00 example.myaccessgateway.com systemd Stopped Access Gateway Web Console. 2025-06-04T21:22:00.890+00:00 example.myaccessgateway.com systemd Starting Access Gateway Web Console... . 2025-06-04T21:49:54.978+00:00 example.myaccessgateway.com sshd Accepted password for oag-mgmt from x.x.x.x port xxxxx ssh2 |