デスクトップ向けOkta Device TrustをOkta FastPasssに置き換える

Identity Engineにアップグレードした後で、Device Trustを変更することはできません。代わりに、Okta FastPassおよびOkta Verifyを使用します。

アップグレード後、既存のDevice Trust認証(相互トランスポートレイヤーセキュリティ認証、つまりmTLS)はOkta Identity Engineで引き続き機能します。

すべてのアプリサインオンポリシーのDevice Trust条件は、Okta Identity Engineの[Device(デバイス)]:[Registered, Managed(登録済み、管理対象)]条件に変換されます。有効なDevice Trust証明書がデバイスに存在する場合、デバイスは登録され、管理対象になります。証明書がデバイスに存在しない場合、または証明書が存在するが有効でない場合、デバイスは管理対象外です。

この手順を開始する

Device Trustが機能することを確認する

アップグレード後、Device Trustが有効になります。Okta FastPassはまだ有効になっていません。エンドユーザーエクスペリエンスはOkta Classic Engineと同じです。デバイス条件によって保護されているアプリにユーザーがアクセスしようとすると、OktaはDevice Trust証明書を提示するようブラウザーに要求し、それを検証します。検証後、ユーザーはアプリアカウントにアクセスできます。

Device Trustはまだ削除しないでください。このアクションを元に戻すことはできません。

- Device Trust構成がOkta Identity Engineに移行されたことを確認します。

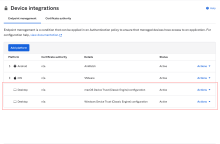

Admin Consoleで、に移動します。

- [Endpoint Management(エンドポイント管理)]タブをクリックします。

- 一覧表示されるプラットフォームがアップグレード前の手順で特定したデバイスタイプに一致することを確認します。「モバイル向けのOkta Device Trustをオフにする」を参照してください。

たとえば、Okta Classic EngineでWindowsおよびmacOS向けDevice Trustが有効になっている場合、これらのプラットフォームは[Endpoint management(エンドポイント管理)]ページにリストされます。

- アプリサインインポリシーに、登録済みおよび管理対象デバイス条件のルールが含まれていることを確認します。

Admin Consoleでに移動します。

- [App sign-in(アプリのサインイン)]をクリックします。

- 確認するポリシーを選択します。

- ポリシー内のルールの1つで[Device(デバイス)]:[Registered, Managed(登録済み、管理対象)]を指定する必要があります。

- 次のシステムログイベントを表示して、Device Trustがまだ機能していることを確認します。

- 認証

- DisplayMessage:証明書によるデバイスの認証

- EventType:user.authentication.authenticate

- 登録

- DisplayMessage:Device Trust証明書の登録

- EventType:user.credential.enroll

- 発行

- DisplayMessage:Device Trust証明書の発行

- EventType:pki.cert.issue

- 撤回

- DisplayMessage:Device Trust証明書の撤回

- EventType:pki.cert.revoke

- 更新

- DisplayMessage:Device Trust証明書の更新

- EventType:pki.cert.renew

- 認証

- 複数のオペレーティングシステムで次の項目を確認します。

- 既存のユースケースがすべて機能する。たとえば、Device Trustが有効なデスクトップデバイスを使用するユーザーは認証できます。

- すべてのアプリサインオンポリシーが正常に移行された。Device Trustによって保護されているアプリの場合、ルールには[Managed(管理対象)]および[Registered(登録済み)]の条件を含める必要があります。

- 既存のmTLS証明書を使用している。

- 証明書の更新が機能する(該当する場合)。

- 新しい登録が機能する(該当する場合)。

一部のユーザーに対してOkta FastPassを有効にする

次のシナリオを検討し、デバイス登録を読みます。

| Okta Verifyがインストールされていない。 | ユーザーがDevice Trustで保護されたアプリにアクセスしようとすると、orgのサインインページが表示されます。Oktaは、Okta Verifyに対して、ユーザーのデバイスを調査します。ユーザーがユーザー名を入力すると、OktaはmTLSチャレンジを完了し、デバイスのDevice Trust証明書から管理証明が収集されます。 |

| Okta Verifyはデバイスにインストールされているが、ユーザーはOkta Classic Engineアカウントのみを持っている。 | ユーザーがDevice Trustで保護されたアプリにアクセスしようとすると、orgのサインインページが表示されます。ユーザーがユーザー名を入力すると、OktaはmTLSチャレンジを完了し、デバイスの証明書から管理証明が収集されます。 |

| Okta Verifyはデバイスにインストールされているが、ユーザーはどのアカウントも持っていない。 | ユーザーがDevice Trustで保護されたアプリにアクセスしようとすると、Okta Verifyアカウントを追加するよう求められます。Device TrustステータスはOkta Verifyによって提供されたため、認証フローはmTLS認証なしで完了します。 |

- モバイル向けDevice Trustを無効にした場合は、「モバイルデバイスの管理証明を構成する」の手順を完了します。その後、次の手順に進みます。

- Okta FastPass用にエンタープライズデバイスを準備します。Okta Verifyアプリの最新バージョンをすべてのデスクトップデバイスにプッシュします。MDMを使用して、一部のユーザーのインライン登録を有効にします。「デバイス登録」と「管理対象デバイス」を参照してください。EnrollmentOptionsフラグの詳細については、「macOSデバイス向けのOkta Verify構成」と「Windowsデバイス向けのOkta Verify構成」を参照してください。

- 認証局(CA)が構成されていること、および管理証明書がすべてのデスクトップデバイスにデプロイされていることを確認します。OktaをCAとして使用することも、独自のCAを提供することも可能です。「認証局を構成する」を参照してください。

独自のCAを提供する場合は、次の手順に従います。

Admin Consoleで、に移動します。

- [Certificate Authority(認証局)]タブをクリックします。

- 管理証明書をデバイスにデプロイします。

- アプリサインインポリシーを更新します。該当するプラットフォームごとに管理対象ルールがあることを確認します。[User must authenticate with(ユーザーが使用する認証方法)]の値を[Any 1 factor type(任意の1要素タイプ)]に変更します。

- [Allow Trusted macOS(信頼できるmacOSを許可)]:

- [Platform(プラットフォーム)]:[macOS]

- [Device(デバイス)]:[Registered, Managed(登録済み、管理対象)]

- [User must authenticate with(ユーザーが使用する認証方法)]:[Any 1 factor type(任意の1要素タイプ)]

- [Allow Trusted Windows(信頼できるWindowsを許可)]:

- [Platform(プラットフォーム)]:[Windows]

- [Device(デバイス)]:[Registered, Managed(登録済み、管理対象)]

- [User must authenticate with(ユーザーが使用する認証方法)]:[Any 1 factor type(任意の1要素タイプ)]

アプリサインインポリシーの設定の詳細については、「Okta FastPassを使ったパスワードレス認証にアプリサインインポリシーを構成する」を参照してください。

この手順を完了すると、ユーザーが次にOktaにアクセスする際にOkta Verifyへの登録が自動的に求められます。ユーザーがOkta Verifyをインストールし、アカウントを追加(登録)した場合、Okta FastPassを使用してサインインするようになります。つまり、デバイスは信頼されています。ユーザーがOkta Verifyアカウントを持っていない場合、Okta Classic Engine Device Trust証明書を使用してサインインします。

- [Allow Trusted macOS(信頼できるmacOSを許可)]:

- Okta FastPassを有効にします。これはグローバル設定ですが、次のユーザーカテゴリのみがOkta FastPassにアクセスできます。

- インライン登録のユーザー(手順2でセットアップ)

- Okta Verifyに登録し、管理証明書を持っているユーザー(手順3でセットアップ)。

Okta FastPassを有効にする場合は、Okta Device Trustを無効にする前に、[Okta FastPass (all platforms)(Okta FastPass(すべてのプラットフォーム))]チェックボックスをオンにしてください。

- Okta FastPassが有効なときは、次のシナリオを確認します。

- Okta Verifyに登録されていないが、Device Trustに登録されているユーザーは、管理対象のアプリに正常にアクセスできるはずです。

- Okta Verifyに登録されていないユーザーは、Okta Verifyに登録できるはずです。

- 管理対象デバイスからOkta Verifyに登録したユーザーは、管理対象のアプリに正常にアクセスできるはずです。

- 管理対象外デバイスからOkta Verifyに登録したユーザーは、移行前と同じ方法でアプリにアクセスできるはずです。

すべてのユーザーに対してOkta FastPassを有効にする

Okta Verifyに登録し、デバイスに管理証明書を用意するようユーザーに勧めます。理想的には、すべてのユーザーがOkta FastPassが有効になっているOkta Verifyアカウントを持っているため、Device Trustは不要になります。

- Okta Verifyに登録するようにすべてのユーザーに要求するか、すべてのユーザーデバイスにデプロイします。

この情報をエンドユーザーと共有します。

- 次の項目を確認します。

- Okta Verifyが、MDMを使用しているすべてのユーザーにデプロイされている。

- すべてのユーザーが、MDMを使用して管理証明書を持っている(タスク2の手順2を参照)。

- すべてのユーザーが、Device TrustではなくOkta Verifyを使用するデバイスからアプリにアクセスする(タスク1の手順3を参照)。

Device Trustを削除し、IWAサーバーを廃止する

すべてのユーザーがOkta FastPassを使用している場合は、Device Trustを削除できます。

- システムログイベントを表示して、Device Trustシグナルが存在しないことを確認します(タスク2の手順3を参照)。Device Trustシグナルが存在する場合は、これらのユーザーをOkta Verifyに移行します。Okta Verifyを使用していないユーザーは影響を受けます。

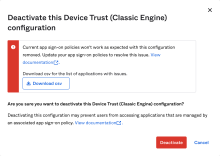

- Device Trustを非アクティブ化します。

Admin Consoleで、に移動します。

- [Endpoint Management(エンドポイント管理)]をクリックします。

- 必要なプラットフォームについて、をクリックします。

プラットフォームを削除しようとしたときにエラーが発生した場合は、「Okta Device Trust非アクティブ化エラー」を参照してください。

- [Deactivate(非アクティブ化)]をクリックします。

- [Device Trust(Device Trust)]を削除します。

- 非アクティブなプラットフォームについて、をクリックします。

- [Delete(削除)]をクリックします。

- インフラストラクチャからIWAサーバーを廃止し、好みのツールを使用してデバイスからデバイス登録タスクを削除します。