サインインフロー

サインインフローのシーケンスは、グローバルセッションポリシーとアプリサインインポリシーで設定した認証要件によって異なります。グローバルセッションポリシーは、org内のすべてのアプリを対象にアクセスをグローバルに定義し、アプリサインインポリシーは、要求されたアプリのコンテキストでユーザー認証を強制適用します。

ユーザーのロケーションとプロファイルは、ポリシーのグループメンバーシップと認証基準の両方を使用して検証されます。パスワードレスでのサインインがユーザーに許可されている場合、Oktaはサインインエクスペリエンスの最適化を試みます。デバイスがOkta Verifyに登録されていて、生体認証Authenticatorが有効になっている場合、ユーザー認証に使用される最初の要素は必ず生体認証Authenticatorです。

ユーザーがパスワードを使用してサインインすることが求められる場合、必ずパスワード先行プロンプトが表示されます。これは、パスワードAuthenticatorが他のAuthenticatorとともに定義されているアプリサインインポリシー構成に当てはまります。

パスワード/IDP

グローバルセッションポリシールールのいずれかでプライマリ要素が[Password / IDP(パスワード/IDP)]に設定されている場合、パスワード先行のOkta Sign-In Widget がユーザーに表示されます。

-

ユーザーはドメインを含む完全なアプリの[Username(ユーザー名)]を入力し、[Password(パスワード)]フィールドに自分のパスワードを入力します。複数のID EA機能を有効にした場合、ユーザーはユーザー名ではなく、構成済みのいずれかのIDを入力できます。

[Keep me signed in(サインインしたままにする)]チェックボックスをオンにすると、グローバルセッションポリシールールで指定された期間にわたってIDとAuthenticatorの検証情報がデバイスに保持されます。

-

ユーザーは[Sign in(サインイン)]をクリックして、認証プロセスを開始します。

-

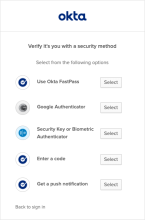

セキュリティ方式ページで、ユーザーはグローバルセッションポリシーとアプリサインインポリシーの両方で許可されるプライマリAuthenticatorオプションを1つ選択します。

-

[Select(選択)]をクリックしてAuthenticatorを選択すると、ユーザーは検証ステップに移動します。このステップでは、必要なAuthenticatorを入力して[Verify(検証)]をクリックします。

IdPユーザーには、Oktaにリダイレクトされたときに[Stay signed in(サインインしたままにする)]と[Don't stay signed in(サインインしたままにしない)]の両オプションも表示されます。選択すると、次回のサインイン時にオプションは非表示になります。

パスワード/IDP/アプリのサインオンルールで許可された任意の要素

グローバルセッションポリシールールのいずれかでプライマリ要素が[Password / IDP / any factor allowed by app sign on rules(パスワード/IDP/アプリのサインオンルールで許可された任意の要素)]に設定されている場合、identifier firstのOkta Sign-In Widget がアクセスフローの最初の画面としてエンドユーザーに表示されます。

-

ユーザーはドメインを含む完全なアプリの[Username(ユーザー名)]を入力し、[Next(次へ)]をクリックします。複数のID EA機能を有効にした場合、ユーザーはユーザー名ではなく、構成済みのいずれかのIDを入力できます。

[Keep me signed in(サインインしたままにする)]チェックボックスをオンにすると、グローバルセッションポリシールールで指定された期間にわたって、識別子とAuthenticatorの検証情報がデバイスに保持されます。

-

セキュリティ方式ページで、ユーザーはグローバルセッションポリシーとアプリサインインポリシーの両方で許可されるプライマリAuthenticatorオプションを1つ選択します。

-

[Select(選択)]をクリックしてAuthenticatorを選択すると、ユーザーは検証ステップに移動します。このステップでは、必要なAuthenticatorを入力して[Verify(検証)]をクリックします。

IdPユーザーには、Oktaにリダイレクトされたときに[Stay signed in(サインインしたままにする)]と[Don't stay signed in(サインインしたままにしない)]の両オプションも表示されます。選択すると、次回のサインイン時にオプションは非表示になります。