アプリサインオンポリシーを使用してOffice 365を保護する

開始する前に

「Office 365をユーザーおよびグループに割り当てる」を完了します。

このタスクを開始する

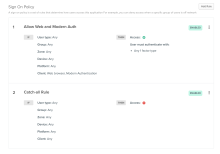

Office 365のデフォルトサインオンルールは、Oktaの他のアプリとは異なります。このルールでは、すべてのネットワークからのすべてのクライアントへのアクセスが拒否されます。これは変更できません。これにより、レガシー認証を使用するクライアントがOffice 365にアクセスできなくなります。

Oktaで提供されているもう1つのルールでは、先進認証をサポートしているWebブラウザーとアプリへのアクセスのみが許可されます。先進認証は、認証と認可方法の組み合わせを示す用語です。これらの方法には、多要素認証(MFA)、クライアント証明書ベースの認証、Microsoft Entra ID Authentication Library(ADAL)、Open Authorization(OAuth)などがあります。

このルールを編集して、より厳格にすることができます。または、レガシー認証を使用しているクライアントを許可するために、別のルールを追加することもできます(非推奨)。アプリサインオンポリシーの詳細については、「Office 365サインオンポリシーを開始する」を参照してください。

多要素認証を求めるようにサインオンルールを編集する

[Allow Web and Modern Auth(Webおよび先進認証を許可)]ルールを編集して、MFAを求めることができます。

前提条件

要素タイプは、使用する前にMFAプロンプトで有効にする必要があります。

「多要素認証」を参照してください。

- [サインオンルール]ダイアログから に移動します。

- Office 365にアクセスするときにユーザーにMFAを求める頻度を選択します。

- [Save(保存)]をクリックします。

- に移動します。

- で、いずれかの[2 factor types(2要素タイプ)]オプションを選択します。

- セクション内の他のオプションを構成します。

- 適切な[Re-authetication frequency(再認証頻度)]を選択します。

- [Save(保存)]をクリックします。