多要素認証

多要素認証(MFA)とは、ユーザーがアカウントにアクセスするために、2つ以上の方法でIDを確認する必要があることを意味します。これにより、権限のない第三者がユーザーのアカウントにサインインすることがより困難になります。彼らがすべての認証方法にアクセスできるとは考えられません。

要素タイプと方式の特徴ががことなるAuthenticatorを追加すると、MFA戦略が強化されます。アプリまたはユーザーのグループに対してAuthenticatorを必須にしたり、アカウント復旧に使用できるAuthenticatorを指定したりできます。

|

要素タイプ |

方式の特徴 |

Authenticator |

|---|---|---|

|

所有 |

ユーザーの存在 |

メール、電話、IdP |

|

ユーザーの存在、デバイスバウンド |

カスタムOTP、Duo Security、Google Authenticator、Symantec VIP |

|

|

ユーザーの存在、デバイスバウンド、ハードウェア保護 |

YubiKey OTP |

|

|

ユーザーの存在、デバイスバウンド、フィッシング耐性 |

スマートカード |

|

|

ユーザーの存在、デバイスバウンド、フィッシング耐性、ハードウェア保護 |

スマートカード(ハードウェアオプションあり) |

|

|

所有 + 生体認証 |

ユーザーの存在、デバイスバウンド、フィッシング耐性、ハードウェア保護 |

Okta Verify、カスタム認証方式 |

|

ユーザーの存在、デバイスバウンド、フィッシング耐性 |

FIDO2(WebAuthn) |

|

|

所有 + 知識 |

ユーザーの存在、デバイスバウンド、フィッシング耐性、ユーザーの確認 |

スマートカード(PINオプションあり) |

|

ユーザーの存在、デバイスバウンド、フィッシング耐性、ユーザーの確認、ハードウェア保護 |

スマートカード(PINおよびハードウェアオプションあり) |

|

|

知識 |

ユーザーの存在 |

パスワード、セキュリティ質問、一時アクセスコード |

要素タイプ

Okta Authenticatorは次の3つの要素タイプに分類できます。

- 所有:ユーザーが所有しているもの。電話やメールアカウントなど。

- 知識:ユーザーが知っていること。パスワードやセキュリティ質問に対する回答など。

- 生体認証:ユーザーが備えているもの。指紋や顔など、デバイスでスキャンできるユーザーの物理的な属性です。

方式の特徴

要素は複数の方式の特徴に分類できます。

- デバイスバウンド:このAuthenticatorは特定のデバイスに関連付けられます。

- ハードウェア保護:このAuthenticatorは認証に物理デバイスを必要とします。

- フィッシング耐性:このAuthenticatorは、ユーザーが他のユーザーと共有できる認証データを提供しません。そのため、ユーザーがフィッシングキャンペーンでだまされて資格情報を共有することはありません。「フィッシング耐性のある認証」と「フィッシング耐性を高めるためのOktaソリューション」を参照してください。

- ユーザーの存在:このAuthenticatorは人間の操作を必要とします。

- ユーザーの確認:このAuthenticatorは、特定のユーザーが現在認証中の人物であることを証明します。

Authenticator

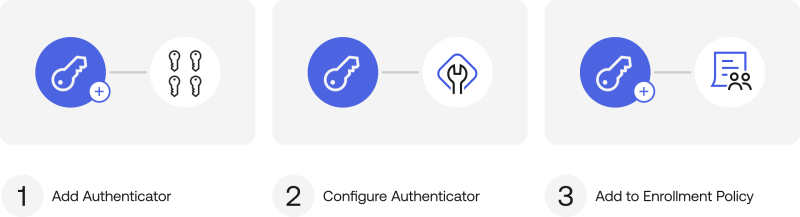

Authenticatorを使用するには、から目的のAuthenticatorを追加して構成し、そのAuthenticatorを登録ポリシーに追加します。手順については、次のいずれかのAuthenticatorに関するトピックを参照してください。

- カスタム認証方式

- カスタムOTP

- Duo Security

- メール

- FIDO2(WebAuthn)

- Google Authenticator

- IdP

- Okta Verify(TOTPおよびPUSH)

- Okta FastPass

- パスワード

- 電話

- セキュリティ質問

- スマートカード

- Symantec VIP

- 一時アクセスコード

- YubiKey OTP

Authenticatorをリセットする

ユーザーのAuthenticatorをリセットできます。リセット後、ユーザーは自分のAuthenticatorをセットアップし直す必要があります。「ユーザーの多要素認証をリセットする」を参照してください。