Identity Threat Protection with Okta AI

組織やそのユーザーにとって、IDベースの攻撃の脅威が増大しています。これらの攻撃は、フィッシング、セッションハイジャック、資格情報スタッフィングなどの手法によってorg内の人々に関する機密情報を侵害します。これらの攻撃に対する防御には、包括的なセキュリティ戦略が必要です。

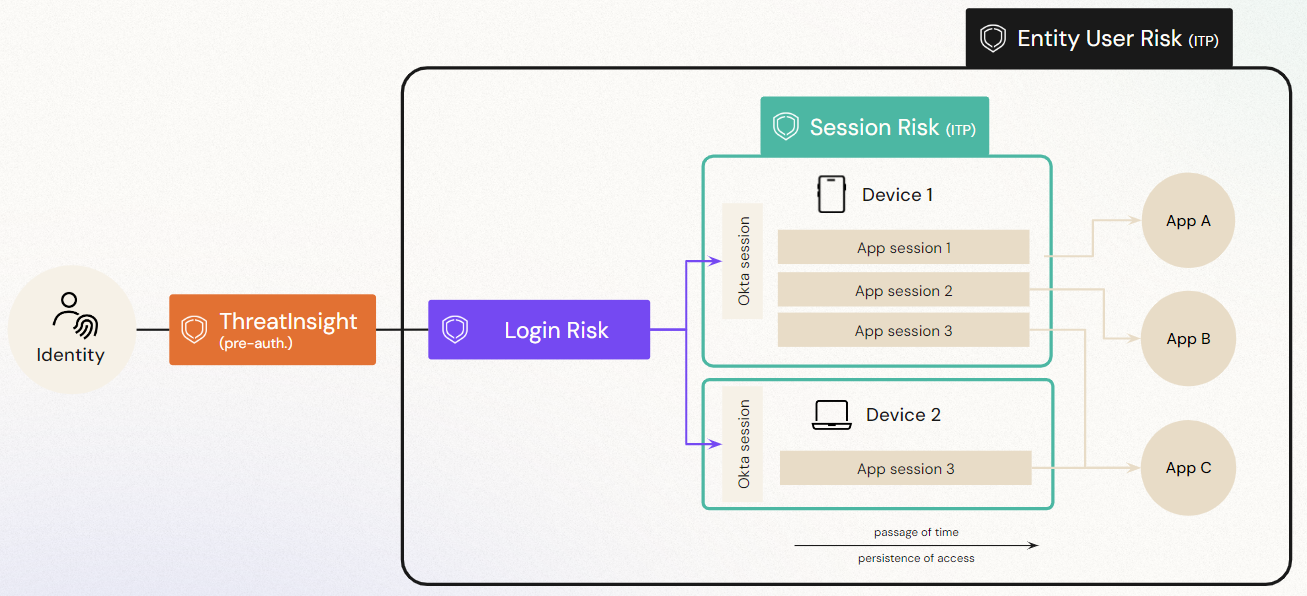

Identity Threat Protection with Okta AI(ITP)は、脅威の出現時にそれに対応する継続的なID脅威ソリューションです。これは、現在のIDセキュリティソリューション(ThreatInsight、動作検知、リスクベースの認証など)を組み合わせて完全なID保護をorgに提供します。

Identity Threat Protectionは、ユーザーとそのセッションを継続的に評価し、Okta Risk Engineやセキュリティイベントプロバイダーからリスクシグナルを受信します。ITPは、ユーザーのリスク、ネットワークゾーン、デバイス、動作の変化を識別すると、orgのセキュリティ要件に応じて構成できる自動化された緩和および修復アクションを開始します。

この継続的かつリアルタイムのリスク評価は、ID管理セキュリティに対するゼロトラストアプローチを提供します。

仕組み

ITPを利用しない場合、構成済みのグローバルセッションおよび認証ポリシー条件がID脅威を評価するのは、ユーザーがorgにサインしている場合のみです。それ以後のすべてのWebリクエストでは、リクエストの受信元のアプリに対して認証ポリシーが評価されます。

ITPを利用する場合、ユーザーセッション全体にわたるID脅威について、これらのポリシーと、ネットワークゾーン、リスクスコアリング、動作検知と評価、Okta ThreatInsight、デバイス保証の構成が継続的に評価されます。

ITPは、Okta Verifyや他のセキュリティイベントプロバイダー(設定されている場合)からのシグナルを使用してorgのリスクを判断します。Okta Verifyおよび統合されたエンドポイント検出と対応(EDR)ソリューションを使用して、ITPはデバイスコンテキスト、管理者やユーザーから報告されたリスクの変更、Oktaによって検出されたIPの脅威に関する情報を取得します。

Shared Signals Framework(SSF)を使用することで、セキュリティイベントプロバイダーとの共有信号レシーバーの統合を構成し、ユーザーのエンティティリスクのリスク検出を通知できます。これにより、セキュリティイベントプロバイダーはリスクシグナルをOktaに送信できます。セキュリティイベントプロバイダーからリスクシグナルを受信することで、より多くの潜在的なID脅威を発見できます。

セキュリティイベントプロバイダーは、SSFをサポートし、Oktaがセキュリティ関連イベントの交換を提携しているサードパーティベンダーです。Oktaと統合するには、セキュリティイベントプロバイダーの顧客である必要があります。

ITPは、IDリスクに応じた自動アクションを構成するためのエンティティリスクポリシーを提供します。このポリシーは、各種シナリオに応じてユーザーグループ、リスクレベル、リスク検出に基づいてカスタマイズできます。ITPがリスクを発見すると、エンティティリスクポリシーは委任されたフローを実行するか、Universal Logout向けに構成されるアプリへのユーザーアクセスを終了できます。

Identity Threat ProtectionによるIDベースのセキュリティ脅威の識別と対応は、いくつかの方法で監視できます。

- ユーザーリスクプロファイルには、ユーザーのログイン、セッション、エンティティリスクの検出に基づいて低、中、高のリスクレベルが表示されます。また、過去7日間のユーザーのログイン、セッション、エンティティリスクの検出も表示されます。

- 管理者ダッシュボードには、継続的なアクセス、エンティティリスクの検出、リスクにさらされているユーザーのウィジェットが用意されています。これらのウィジェットは、orgのITPイベントの概要を提供します。

- システムログには、org内でログに記録されるすべてのITPイベントの詳細が示されます。

- orgのリスク検出に関する総合的な情報は、詳細なレポートで提供されます。

次の図は、ITPがOkta ThreatInsightと連携してorgのリスクとセキュリティのエコシステムを継続的に強化する方法を示しています。

メリット

Identity Threat Protectionは、次の重要セキュリティ機能を組織に提供します。

- セッション保護とリスクの評価:ITPは、グローバルセッション、認証、エンティティリスクポリシーを継続的に評価し、ユーザーのサインイン時だけでなく、アクティブセッション中に生じるリスクを識別します。Shared Signals Framework(SSF)により、ユーザーとOktaの間にインタラクションがない場合でも継続的にアクセスを監視できます。

- 多様なリスクシグナル:ITPは、Oktaが特定したリスクシグナルおよびセキュリティプロバイダーが特定したシグナルを評価します。orgは、複数ソースからのリスクシグナルを分析し、ID脅威に対する保護を強化できます。セキュリティプロバイダーを利用することで、独自のセキュリティニーズに最適なオプションを選択できます。

- 自動化された脅威修復:ITPはポリシー条件を継続的に評価し、セッションの終了やユーザーへのMFAの要求などのアクションを開始します。また、柔軟なWorkflowsを開始して、ID、デバイスコンテキスト、またはエンティティリスクの変化に基づく読み取り専用アクセスの強制、またはユーザー、デバイス、アプリの隔離を行うこともできます。

- Universal Logout:サポートされるすべてのアプリとデバイスの間のセッションを即座に終了できるため、脅威または従業員のライフサイクル管理中に包括的なセキュリティが確保されます。

- ユーザーリスクインサイト:ダッシュボードウィジェット、エンティティリスクレベル、レポートにより、orgの全体的なセキュリティランドスケープを一目で確認できます。

トピック

- Identity Threat Protectionを開始する

- Identity Threat Protectionの主要コンセプト

- Universal Logout

- Identity Threat Protectionのワークフロー

- エンティティリスクポリシー

- セッション保護

- ボット保護

- 共有シグナルレシーバーを構成する

- Identity Threat Protectionレポート

- Identity Threat Protectionのダッシュボードウィジェット

- エンティティリスクレベルを引き上げるまたは引き下げる

- Identity Threat Protectionのシステムログイベントを表示する