Migrer les Politiques d'accès conditionnel de Microsoft Entra ID vers Okta

Chaque application dans Microsoft Entra ID possède ses propres Politiques d‘accès conditionnel. Ces politiques ne peuvent pas être partagées entre les applications.

À l‘aide d‘Okta Workflows, migrez et révisez les Politiques d‘accès conditionnel depuis Microsoft Entra ID. Vous pouvez ensuite créer les politiques d‘authentification correspondantes dans Okta.

Avant de commencer

- Suivez les étapes de Préparer la migration.

- Assurez-vous que chacun des flux Microsoft Entra ID est activé dans Okta Workflows.

- Connectez-vous au centre administrateur Microsoft Entra et vérifiez les Politiques d‘accès conditionnel que vous avez configurées. Les politiques sont dans .

Exécuter le flux de migration

-

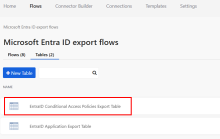

Dans la console des workflows, ouvrez le dossier qui contient les flux d‘exportation Microsoft Entra ID.

-

Sélectionnez 2.0 Politiques d'accès conditionnel Entra ID - Flow parent .

-

Cliquez sur Exécuter.

-

Saisissez le point de terminaison du jeton, l‘ID client et la clé secrète client que vous avez créés dans Préparer la migration.

Validez l‘exportation

-

Une fois le flux terminé, vérifiez que l‘exportation a bien été effectuée.

-

Dans la console des workflows, ouvrez le dossier qui contient les flux d‘exportation de Microsoft Entra ID.

-

Sélectionnez depuis le dossier du fichier d‘exportation pour afficher les données importées.

Le tableau affiche les informations suivantes :

-

Nom de la politique :le nom de la politique.

-

État de la politique : affiche l‘état activé, désactivé ou le rapport uniquement.

-

conditions : conditions qui sont définies dans la politique, notamment les niveaux de risque, les plateformes et les appareils.

-

grantControls : vous permet de refuser ou de bloquer l‘accès.

-

sessionControls : détails de la session, y compris la fréquence de connexion et les restrictions appliquées par l‘application.

-