Préparer la migration

Avant de pouvoir migrer votre organisation de Microsoft Entra ID vers Okta, vous devez Créer une application de service dans Microsoft Entra ID et Configurer les Okta Workflows .

Avant de commencer

-

Téléchargez les flux d‘exportation et de migration de la configuration Entra ID vers Okta .

-

Comprendre les API Microsoft Graph utilisées dans le cadre de la migration :

Créer une app de service dans Microsoft Entra ID

Affectez des permissions API à une application de service afin de pouvoir exporter les métadonnées d‘application depuis Microsoft Entra ID vers Okta.

Inscrire l‘application

-

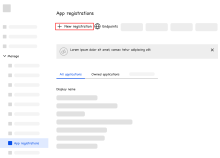

Dans le centre administrateur de Microsoft Entra, accédez à . La boîte de dialogue Enregistrer une application s‘ouvre.

-

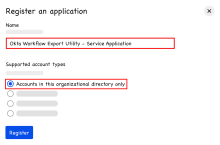

Saisissez un nom pour l‘application et sélectionnez Comptes dans ce répertoire organisationnel uniquement.

-

Cliquez sur S‘enregistrer.

Ajouter des permissions API

-

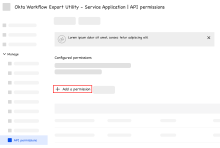

Accédez à .

-

Cliquez sur Ajouter une permission. La boîte de dialogue Requête d‘autorisations API s‘ouvre.

-

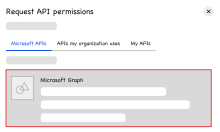

Dans l‘onglet API Microsoft, séléctionnez Microsoft Graph.

-

Sélectionnez Autorisations d‘application, puis ajoutez ces autorisations à l‘application :

- Application.Read.All

- AppRoleAssignment.ReadWrite.All

- Policy.Read.All

-

Cliquez sur Accorder le consentement de l‘administrateu. Le consentement de l‘administrateur est accordé à chacune des autorisations que vous avez sélectionnées à l‘étape précédente.

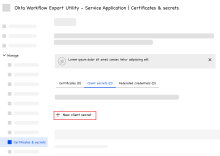

Créer un secret client

-

Accédez à .

-

Sélectionnez l‘onglet Client secrets et cliquez sur Nouveau secret client. La boîte de dialogue Ajouter un secret client s‘ouvre.

-

Saisissez une description et une date d‘expiration, puis cliquez sur Ajouter.

-

Dans l‘onglet secrets Client , copiez le secret qui apparaît dans la colonne Valeur. Stockez-le en sécurité pour pouvoir l‘utiliser plus tard dans Okta Workflows.

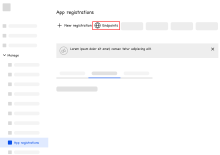

Copier le point de terminaison du jeton OAuth 2.0

-

Accédez à .

-

Cliquez sur Points de terminaison.

-

Copiez le lien du point de terminaison du jeton OAuth 2.0 (v2) . Stockez-le en sécurité pour pouvoir l‘utiliser plus tard dans Okta Workflows.

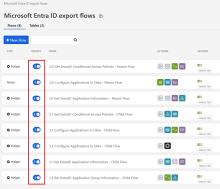

Configurer Okta Workflows

Effectuez ces étapes pour configurer Okta Workflows pour la Microsoft Entra ID migration.

Ajouter le modèle de flux de migration de Microsoft Entra ID à Okta Workflows

-

Connectez-vous à la console des workflows Okta.

-

Accédez à la page Modèles.

-

Recherchez et sélectionnez le flux d‘exportation et de migration de la configuration Entra ID vers Okta .

-

Cliquez sur Ajouter un modèle.

-

Dans la boîte de dialogue de confirmation, cliquez à nouveau sur Ajouter un modèle. Le modèle est ajouté en tant que dossier dans votre environnement Workflows. Si un dossier portant le même nom existe, cette action ajoute un deuxième dossier portant le même nom.

-

Sur votre page d‘accueil Workflows, cliquez sur le nouveau dossier pour afficher les composants du flux. Le dossier affiche huit flux et deux tableaux.

-

Basculer sur chaque flux.

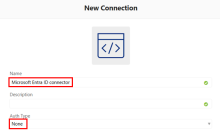

Créer une connexion Connecteur API

-

Dans la console des workflows Okta, cliquez sur Connexions

-

Cliquez sur Nouvelle connexion. La boîte de dialogue Nouvelle connexion s'affiche.

-

Recherchez et sélectionnez le Connecteur API.

-

Cliquez sur Créer.

-

Saisissez un nom pour le connecteur et définissez Type Auth sur Aucun.

-

Cliquez sur Créer.

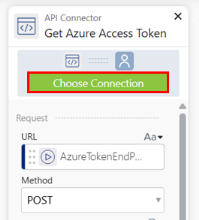

Ajouter le connecteur API aux flux Microsoft Entra ID

-

Dans Okta Workflows, ouvrez le dossier qui contient les flux Microsoft Entra ID.

-

Sélectionnez un flux.

-

Faites défiler jusqu‘à Connecteur API.

-

Cliquez sur Choisir la connexion et sélectionnez la connexion que vous avez créée précédemment.

-

Répétez ces étapes pour chaque flux.

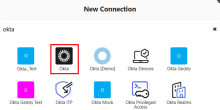

Configurer la connexion Okta Workflows

-

Connectez-vous aux consoles Workflows et Admin.

-

Dans la console Okta Workflows, cliquez sur Connexions.

-

Cliquez sur Nouvelle connexion. La boîte de dialogue Nouvelle connexion s'affiche.

-

Recherchez et sélectionnez le connecteur Okta .

-

Dans la fenêtre Nouvelle connexion, saisissez un nom et une description facultative.

-

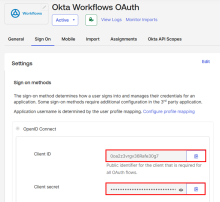

Dans l'Admin Console, allez à .

-

Recherchez et sélectionnez l‘application Okta Workflows OAuth.

-

Sélectionnez l'onglet Connexion et copiez les valeurs ID client et Secret client.

-

Dans la console Workflows, collez les valeurs que vous avez copiées dans les champs ID client et Secret client.

-

Saisissez le domaine Okta sans le https:// (par exemple, atko.okta.com) dans le champ Domaine .

-

Cliquez sur l‘onglet Permissions .

-

Sélectionnez Personnaliser les portées (avancé).

-

Ajoutez les permissions suivantes à la connexion, puis cliquez sur Créer :

Exécuter le flux d‘exportation

-

Dans la console Workflows, ouvrez le dossier qui contient les flux d‘exportation Microsoft Entra ID.

-

Sélectionnez 1.0 Obtenir des informations sur les applications Entra ID - Flow parent .

-

Cliquez sur Exécuter.

-

Saisissez les valeurs du point de terminaison du jeton, de l‘ID client et du secret client que vous avez copiées plus tôt.

-

Cliquez sur Exécuter.

-

Sélectionnez dans le dossier des fichiers d‘exportation pour afficher les données exportées. Le tableau affiche les informations suivantes :

-

Nom de l‘application : le nom de l‘application.

-

ID : un identificateur unique pour l‘application dans Microsoft Entra ID.

-

ID App : un identificateur unique pour le type d‘application dans Microsoft Entra ID.

-

ID pour l‘entité : un identificateur unique pour une application SAML.

-

ACS ou URL de redirection : pour les applications SAML, il s‘agit de l‘URL où l‘assertion SAML est publiée. Pour les applications OIDC, il s‘agit de l‘URL de redirection où le code d‘autorisation est publié.

-

Protocole d‘application : le type de protocole de l‘application (SAML ou OIDC).

-

Affectation de groupe : les groupes auxquels l‘application est affectée.

- Action : affiche Migrer. Okta crée ces applications dans votre organisation en utilisant les métadonnées de l‘application Microsoft Entra ID.

-

ID d‘application Okta : laissez ce champ vide. La colonne affiche l‘ID de l‘application une fois l‘application créée dans Okta.

-

Statut : laissez ce champ vide. La colonne affiche un statut une fois le flux terminé.

-

Étapes suivantes

Migrer les Politiques d'accès conditionnel de Microsoft Entra ID vers Okta