Sécurité générale

Configurez plusieurs paramètres de sécurité globale pour votre org, comme des e-mails de notification des utilisateurs, des politiques de sécurité pour les utilisateurs Okta Mobile et Okta ThreatInsight.

Pour accéder à ces paramètres depuis l'Admin Console, accédez à .

E-mails de notification de sécurité

Configurez des e-mails de notification pour les utilisateurs finaux via . Si un e-mail de notification n'atteint pas son destinataire, un événement indiquant la cause de l'échec de la transmission (différée, abandonnée ou renvoyée) est ajouté au Journal système.

Si votre org possède plusieurs marques, ces paramètres s'appliquent uniquement à la marque par défaut. Pour modifier les destinataires des e-mails pour une marque spécifique, accédez à . Choisissez la marque de votre choix, puis cliquez sur E-mails. Sélectionnez un modèle, puis cliquez sur Modifier à côté de Public. Pour en savoir plus sur les notifications par e-mail et la personnalisation des modèles, consultez Personnaliser un modèle d'e-mail.

|

E-mail de notification de nouvelle authentification |

Okta envoie aux utilisateurs finaux une notification par e-mail s'ils se connectent depuis un client nouveau ou non reconnu. Cet e-mail contient des informations de connexion, telles que le navigateur Web et le système d'exploitation utilisé pour se connecter, ainsi que l'heure et le lieu de l'authentification. Consultez E-mails de notification de nouvelle connexion pour en savoir plus sur les limites liées à l'identification des nouveaux clients. Remarque : cette fonctionnalité est désactivée par défaut pour les nouvelles organisations. Pour en savoir plus, consultez Notifications d'authentification pour les utilisateurs finaux. |

|

E-mail de notification d'inscription à la MFA |

Okta envoie un e-mail de confirmation aux utilisateurs finaux si ces derniers ou un administrateur enrôlent un nouveau facteur pour leur compte. Remarque : cette fonctionnalité est activée par défaut pour les nouvelles orgs. Pour en savoir plus, consultez Notifications d'inscription de facteur pour les utilisateurs finaux. |

|

E-mail de notification de réinitialisation de la MFA |

Okta envoie un e-mail est envoyé aux utilisateurs finaux si ces derniers ou un administrateur réinitialisent un facteur pour leur compte.

Remarque : cette fonctionnalité est activée par défaut pour les nouvelles orgs. Consultez Notifications de réinitialisation d'un Authenticator pour les utilisateurs finaux. |

|

E-mail de notification de modification de mot de passe |

Okta envoie une notification aux utilisateurs finaux par e-mail s'ils modifient ou réinitialisent le mot de passe de leur compte. Cet e-mail contient des informations liées à la réinitialisation du mot de passe, telles que l'heure et le lieu de la réinitialisation du mot de passe. Remarque :

Pour en savoir plus, consultez Notification de modification de mot de passe pour les utilisateurs finaux. |

|

Signaler une activité suspecte via e-mail |

Le signalement des activités suspectes offre à l'utilisateur final la possibilité de signaler les activités non reconnues à partir d'une notification par e-mail concernant l'activité du compte. Consultez Signalement des activités suspectes. |

E-mail de notification de nouvelle authentification

Les e-mails de notification de nouvelle authentification complètent d'autres fonctionnalités de sécurité, telles que l'authentification multifacteur et ne doivent pas être considérés comme une fonctionnalité de remplacement. Dans la plupart des scénarios, les clients sont identifiés facilement et avec précision, mais il existe des limites.

Les e-mails de notification de connexion d'un nouvel appareil sont envoyés lorsqu'un nouveau client est identifié, sur la base des cookies de navigateur ou des empreintes digitales de l'utilisateur final.

Un client peut être considéré comme nouveau dans l'un ou plusieurs des scénarios suivants :

- Nouveau type ou nouvelle version de navigateur

- Nouveau type ou nouvelle version de système d'exploitation

- App nouvelle ou mise à jour.

- Navigateur ou système d'exploitation non reconnu (apparaît comme Inconnu dans l'e-mail de notification)

Si l'authentification n'est pas reconnue, les utilisateurs finaux doivent contacter leur administrateur immédiatement afin d'examiner l'activité de leur compte. L'administrateur peut effectuer des actions telles qu'arrêter la session d'un utilisateur, verrouiller le compte d'un utilisateur, ou ajouter une authentification multifacteur afin de renforcer la sécurité.

Limitations

Certaines limites constituent un défi pour l'identification. Activer les notifications par e-mail en plus d'autres identificateurs tels qu'une nouvelle adresse IP ou un nouvel emplacement permet d'améliorer la précision dans le cadre de l'identification d'une activité suspecte sur le compte d'un utilisateur final.

Ci-dessous les limites actuelles pour identifier de nouveaux clients :

- L'empreinte digitale d'un appareil est enregistrée après une connexion réussie.

- Des notifications relatives à un nouvel appareil peuvent être générées lorsque l'utilisateur utilise un système d'exploitation ou un navigateur différent.

- Les notifications relatives à un nouvel appareil ne sont pas générées en cas de connexion initiée par des fournisseurs d'identité autres que Okta.

- L'empreinte digitale d'un appareil est basée sur le navigateur utilisé. L'utilisateur final reçoit un e-mail de notification de nouvel appareil s'il se connecte avec un nouveau type de navigateur.

- Pour les connexions via appareil mobile, des e-mails de notification de nouvel appareil sont envoyés dès lors qu'une nouvelle app mobile est détectée. L'appareil utilisé pour la connexion n'est pas pris en compte.

- La détection d'un nouvel appareil n'est pas toujours entièrement garantie.

- Les utilisateurs finaux peuvent recevoir un e-mail de notification de nouvel appareil ou d'appareil inconnu s'ils ne se sont pas connectés à leur compte au cours des 40 derniers jours.

Pour en savoir plus sur les notifications envoyées aux utilisateurs finaux, voir Personnaliser un modèle d'e-mail.

Sécurité de l'organisation

Configurez les paramètres généraux de l'organisation via .

| Liaison d'IP pour l'Admin Console | Ce paramètre associe les administrateurs à l'adresse IP depuis laquelle ils se sont connectés. Si l'IP change au cours d'une session, l'administrateur est déconnecté d'Okta et un événement est ajouté au Journal système. |

| Case « Se souvenir de moi » lors de la connexion | Ce paramètre affiche ou masque la case à cocher Se souvenir de moi pour les utilisateurs finaux sur la page de connexion. Si un utilisateur final coche cette fonctionnalité et se connecte, son nom d'utilisateur est mémorisé et affiché lors de l'authentification jusqu'à ce que les cookies de son navigateur soient effacés. |

| Les e-mails d'activation sont valables pour | Définit le délai d'expiration du lien présent dans l'e-mail d'activation de compte envoyé aux utilisateurs finaux. Pour en savoir plus sur les notifications par e-mail, voir Personnaliser un modèle d'e-mail. |

| Renforcer la liaison entre les appareils pour créer des sessions | Par défaut, Okta garantit que les redirections authentification sont conservées dans le navigateur où elles ont été initiées. Okta compare les identificateurs des appareils fournis dans les requêtes. Si ces identificateurs ne correspondent pas, Okta refuse accès à l'app et ne crée pas de session de Fournisseur d'identité. Gardez ce paramètre activé, sauf si l'assistance Okta vous demande de le désactiver. |

| Critères de correspondance du nom d'utilisateur lors de la connexion | Ce paramètre détermine la façon dont le profil de l'utilisateur est vérifié lorsqu'il se connecte. Si vous sélectionnez Nom d'utilisateur complet, les utilisateurs ne peuvent se connecter que s'ils saisissent leur nom d'utilisateur complet, domaine compris. Si vous sélectionnez Autoriser les correspondances courtes, les utilisateurs peuvent se connecter sans leur domaine. |

| Mapper l'adresse e-mail principale avec le nom d'utilisateur | Ce paramètre modifie le nom d'utilisateur pour qu'il corresponde à l'adresse e-mail principale de l'utilisateur. Il s'applique à tous les types d'utilisateurs. Les noms d'utilisateurs existants ne sont pas modifiés, sauf si l'adresse e-mail principale change. Sélectionnez ce paramètre si vous souhaitez activer l'enregistrement en libre-service. Consultez Activer et configurer une politique d'enregistrement en libre-service. |

| Les utilisateurs peuvent voir l'Activité récente | Ce paramètre active la page Activité récente pour les utilisateurs. Cette page affiche l'activité de connexion et les événements de sécurité récents liés au compte de l'utilisateur. |

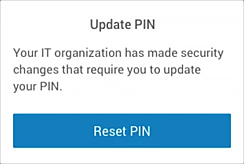

Paramètres Okta Mobile

Il peut s'écouler jusqu'à 24 heures pour que les modifications des paramètres de sécurité d'Okta Mobile soient appliquées à tous les utilisateurs finaux éligibles de votre org et pour qu'Okta invite ces utilisateurs finaux à mettre à jour leur code PIN.

|

Longueur du code PIN |

Indiquez le nombre de chiffres requis pour le code PIN. |

|

Autoriser un code PIN simple |

Cochez la case pour autoriser l'utilisation de séquences numériques répétées, ascendantes et descendantes (par exemple 1111, 1234, 4321, etc.). |

|

Demander le code PIN lorsque l'utilisateur est inactif pendant |

Spécifiez la durée pendant laquelle les utilisateurs peuvent être inactifs avant d'être invités à saisir un code PIN. Les utilisateurs doivent se réauthentifier après une inactivité prolongée d'Okta Mobile. Les utilisateurs qui n'ont pas utilisé Okta Mobile depuis 30 jours ou plus sont invités à saisir leurs informations d'identification Okta lorsqu'ils ouvrent Okta Mobile. Cela se produit parce qu'Okta Mobile se base sur un jeton interne pour l'authentification qui expire après 30 jours d'inactivité. L'expiration de ce jeton est différente de celle du PIN et de la MFA. |

|

Le code PIN expire après |

Indiquez la durée de validité du code PIN avant qu'il n'expire. |

|

Approbation de l'appareil |

Cochez la case pour appliquer les politiques d'authentification Device Trust existantes aux apps auxquelles les utilisateurs finaux accèdent via Okta Mobile. Ce paramètre est activé par défaut. Si vous n'avez pas configuré de politiques d'authentification Device Trust, ou si Device Trust n'est pas activé pour votre org (), la sélection de ce paramètre n'a aucun effet. |

|

Aperçu/capture d'écran (Android uniquement) |

Lorsque cette option est sélectionnée, les utilisateurs d'appareils Android ne peuvent pas faire de captures d'écran, enregistrer des vidéos ou partager leur écran depuis Okta Mobile. Les autres applications ne sont pas affectées. Nécessite Okta Mobile 3.8.0 ou des versions ultérieures. Pour les utilisateurs d'appareils iOS, cette option n'a aucun effet. |

|

Se connecter à des applications SAML (iOS uniquement) |

Cette option spécifique à iOS permet aux utilisateurs d'accéder aux applications SAML dans iOS Safari en utilisant une extension. |

Okta ThreatInsight

Okta ThreatInsight regroupe les données de la base clients Okta et utilise ces données pour détecter les adresses IP malveillantes à l'origine d'attaques basées sur les informations d'identification.

Pour éviter les abus, Okta ThreatInsight fonctionne avec des capacités limitées pour les versions d'essai gratuites. Veuillez contacter l'assistance Okta si vous avez besoin d'une version d'Okta ThreatInsight dotée de toutes ses fonctionnalités.

Consultez Okta ThreatInsight pour en savoir plus sur cette fonctionnalité.