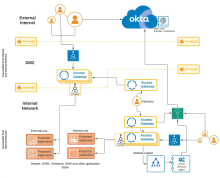

包括的アーキテクチャ

包括的アーキテクチャは、Access Gatewayのほとんどのコンポーネントを表すスーパーセットアーキテクチャです。このアーキテクチャは、次の要件を満たすように設計されています。

- 企業ネットワーク内でホスティングされる一部のアプリケーションへの外部アクセスを提供します。これらのアプリケーションは、このアーキテクチャでは外部使用アプリケーションで表されます。

- ネットワーク内からアクセスするが、Access Gatewayによって保護される一連のアプリケーションの安全な使用を提供します。これらのアプリケーションは、このアーキテクチャでは内部使用アプリケーションで表されます。

- アーキテクチャ全体の戦略的な場所に配置されるロードバランサーを使用して、スケーラブルなマネージドアクセスを提供します。

- Access GatewayとOkta Kerberosサポートを使用してKerberosベースのアプリケーションを保護します。

- プロキシサーバーを使用して、すべての内部ネットワークアクセスをルーティングします。

アーキテクチャ

コンポーネント

|

ロケーション |

コンポーネント | 説明 |

|---|---|---|

| 外部インターネット | クライアント |

[appN|consumer-app1].example.comというURLを使用してAccess Gatewayにアクセスする従来のクライアントブラウザー。 |

| Okta org |

Okta orgは、アイデンティティサービスを提供しています。 |

|

| Okta org Universal Directory |

Okta orgでホスティングされるOkta Universal Directoryには、その他のLDAPまたはActive Directory実装の外部のユーザーが含まれます。通常、これにはその他のカスタマーアカウントやパートナーアカウントなどが含まれます。 |

|

| DMZ | Access Gatewayより前のロードバランサー |

DMZベースのクラスターのロードバランサー。 |

| 外部使用Access Gatewayクラスター | Access Gatewayクラスターは、外部インターネットクライアントが使用するアプリケーションへのアクセスを提供します。これはDMZに配置されます。通常は、Amazon Web Services、MS Azure、Orace OCIなどの仮想環境でホスティングされます。「Access Gatewayのデプロイメントを管理する」を参照してください。 | |

| 内部 | 外部使用Access Gateway管理者 | Access Gatewayクラスターの管理者インスタンス。これはDMZに配置され、通常は、内部ネットワーク内に置かれます。アクセスできるのは、内部ネットワーク内の管理者のみです。 |

| 外部より後のロードバランサー | 外部より後のロードバランサーは、Access Gatewayと保護されたWebリソースの間の負荷を管理します。これは、外部使用Access Gatewayクラスターとバックエンドの保護されたWebリソースの間に配置されます。 | |

| 外部使用アプリケーション | 外部使用アプリケーションは、Access Gatewayによって公開されるが、物理的には内部ネットワーク内でホスティングされる保護されたWebリソースです。これらのアプリケーションには、ヘッダー、Kerberos、SAML、SWAなどがあります。 | |

| 内部クライアント | 内部クライアントは、内部ネットワーク内からアプリケーションにアクセスするユーザーです。 | |

| 内部Access Gatewayより前のロードバランサー |

DMZベースのクラスターのロードバランサー。 |

|

| 内部使用Access Gatewayクラスター | これは、DMZベースのAccess Gatewayクラスターとは別のクラスターであり、内部使用アプリケーションへのアクセスを提供します。 | |

| 内部Access Gatewayロードバランサー | 内部より後のロードバランサーは、Access Gatewayと内部の保護されたWebリソースの間の負荷を管理します。これは、内部使用Access Gatewayクラスターとバックエンドの保護されたWebリソースの間に配置されます。「負荷分散」を参照してください。 | |

| 内部使用アプリケーション | 内部使用アプリケーションは、Access Gatewayによって公開されるが、物理的には内部ネットワーク内でホスティングされ、内部ネットワーククライアントのみが利用できる保護されたWebリソースです。 | |

| Active Directoryサーバー | Kerberosアプリケーションをサポートする内部使用Active Directoryサーバーが必要です。 | |

| Active Directory Agent | プロキシを介して通信するように構成され、ユーザー情報を提供する、同じ場所に配置されるOkta Active Directory Agent。 |

その他の考慮事項

次の表は、各種コンポーネントの配置場所を示しています。

| コンポーネント | データセンター |

|---|---|

| 外部Access Gatewayクラスター外部Access Gatewayより前のロードバランサー | 仮想データセンター1 AWS、OCI、またはMicrosoft Azureベース。 |

| 外部Access Gatewayより後のロードバランサー | 物理データセンター1 内部使用アプリケーションと同じ場所に配置。 |

| 内部Access Gatewayより前のロードバランサー | 仮想データセンター2 内部アプリケーションまたは内部Access Gatewayインスタンスと同じ場所に配置。 |

| 内部Access Gatewayクラスター |

仮想データセンター2 AWS、VMWareなど。 |

| 外部使用アプリケーション内部使用アプリケーション | 物理データセンター1 |

|

内部プロキシサーバー |

仮想データセンター2 その他の内部サーバーと同じ場所に配置。 |