汎用ヘッダーアプリを追加する

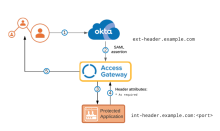

アーキテクチャ

|

フロー

|

| 「ヘッダーリファレンスアーキテクチャ」を参照してください。 |

開始する前に

- Okta orgで管理者権限を持っており、ユーザーへのアプリの割り当てやグループの作成が可能であることを確認します。

- 以下の例のように、ヘッダーアプリと外部向け新規URLの両方で適切なDNSエントリが存在するようにします。

値 説明 https://ext-header.example.com ユーザーがアクセスするレガシーアプリのURL。 https://int-header.example.com Access Gatewayがアクセスする保護対象WebリソースのURL。

一般的なワークフロー

|

タスク |

説明 |

|---|---|

| 包含するグループを作成する | アプリに割り当てる任意のグループを作成します。 |

| ヘッダーアプリを作成する | 共有された共通バックエンドをデフォルトとするヘッダーアプリを作成します。 |

| 証明書を割り当てる | 任意。証明書をアプリケーションに割り当てます。 |

| 属性をさらに追加する | 任意。アプリに属性をさらに追加します。 |

| アクセスポリシーを追加する | 任意。アクセス制御ポリシーを追加を追加します。 |

| アプリをテストする | アプリをテストします。 |

| トラブルシューティング | 統合のトラブルシューティングを行います。 |