コンポーネント

Access Gatewayは多くのアーキテクチャコンポーネントと層で構成されています。

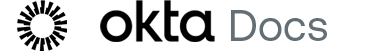

下の図に、架空のAccess Gatewayアーキテクチャの詳細と使用されるポートとプロトコルの概要を示します。

最上位層

最上位層には従来のインターネットアクセスが含まれ、通常はロードバランサーを使用して公開されます。ユーザーはアプリケーション固有のURLを使用してロードバランサーにアクセスします。これらのURLは、ユーザーを高可用性クラスターのAccess Gatewayワーカノードにリダイレクトします。

中間層

中間層にはAccess Gatewayクラスターが含まれ、Amazon EC2、Microsoft Azure、VMWareなどの仮想環境内で実行されています。Access Gatewayクラスターは以下で構成されています:

以下は高可用性Access Gatewayクラスターで最小限推奨される構成です。

- 外部インターネットとAccess Gatewayクラスターから見えるロードバランサー

- すべてのアプリケーション定義を管理し、データストアやその他の構成などのインフラストラクチャをサポートする管理者ノード。

- すべてのアプリケーションリクエストを管理し、認証のためにOktaテナントと通信し、詳細なアクセス制御やその他の動作を提供する3つ以上のワーカーノード。Access Gatewayは3つ以下のワーカーノードでも機能しますが、高可用性のためには3つ以上のクラスターサイズ(および1つの管理者ノード)を推奨します。

Access Gatewayクラスターは通常はファイアウォール内にあり、Oktaテナント、ロードバランサー、サポート対象サービス、基盤となる保護されたWebアプリケーションリソースのみアクセス可能です。

さらに、Access Gatewayは明確に定義された特定サイトにアクセス可能でなければなりません:

- www.okta.com - 初期設定およびネットワークテストに使用。

- yum.oag.okta.com - Access Gatewayのアップグレードに使用。

- DNS、Kerberos、Syslogアクセスなど必要に応じて他のポート。

管理者は、セキュアシェル(SSH)を使ってポート22経由でAccess Gateway管理コンソールに、HTTPSを使ってポート443経由で管理コンソールにアクセスできる必要があります。通常、これらのツールはファイアウォール内で管理者のみが使用します。ファイアウォールの外にポート22を公開しないよう注意してください。

高可用性クラスターの初期構成では、クラスターメンバーはHTTPSを使ってポート443で通信します。プロキシの使用時は、高可用性の構成を慎重に行ってください。プロキシおよびプロキシバイパスリストの構成の詳細については、「管理コンソールコマンドラインのリファレンス」を参照してください。

アプリケーション層

アーキテクチャの最下層は、保護されたWebアプリケーションで、これらのアプリケーションは通常、クライアントのデータセンター内で実行されています。これらのアプリケーションは、Access Gatewayにとってはアクセス可能でなければなりませんが、外部からはアクセスできないことが重要です。通常は、分割DNSを使ってアプリケーションの分離が行われ、内部リソース(保護されたWebアプリケーションやデータベースなどの必要なサポート)はAccess Gatewayと必要なデータセンターリソースにしか見えません。さらに、通常はファイアウォールがAccess Gatewayをアプリケーション層のロードバランサーから分離します。

Access Gatewayは追加のネットワークインターフェイスの使用をサポートします。これは様々な面を持つデータセンターからAccess Gatewayへのトラフィックを分離するために使用されます。